Deployment on GCP

このトピックでは、Google Cloud での手動デプロイメントに関する包括的なガイドラインを提供します。このプロセスに時間をかけたくない場合や、テスト目的でのみクラスタを作成したい場合は、代わりに クイックデプロイメントを設定して実行する ことができます。

CelerData は、GCP 上でのエラスティッククラスタのデプロイメントを簡素化するユーザーフレンドリーなデプロイメントウィザードを提供しており、以下の4つの簡単なステップで実行できます。

- STEP1: クラスタリソースの設定

- STEP2: GCP の認証情報を設定

- STEP3: クラスタへのアクセスを設定

- STEP4: GCP クラウド上にクラスタをデプロイ

Terraform を使用してクラスタをデプロイするには、 Terraform Provider を参照してください。

CelerData は、すべてのデータが共有オブジェクトストレージにあり、キャッシュのみがコンピュートノード (CN) にローカルである Elastic 共有データクラスタをサポートしています。

Elastic クラスタの詳細については、 warehouse overview を参照してください。

デプロイメントウィザードを開始する

デプロイメントウィザードを開始するには、次の手順に従います。

- CelerData Cloud BYOC コンソール にサインインします。

- Clusters ページで、Create cluster をクリックします。

- 表示されるダイアログボックスで、Elastic cluster を選択し、クラウドプロバイダーとして GCP を選択してから、Next をクリックします。

手動デプロイメントを開始する前に、 Google Cloud プロジェクトを作成し、必要な API を有効にする 必要があります。

手動デプロイメントの設定と実行

デプロイメントを成功させるためには、データ認証情報、デプロイメント認証情報、およびネットワーク構成を提供する必要があります。

-

データ認証情報

データ認証情報は、Cloud Storage バケットへの読み取りおよび書き込み権限を宣言し、クエリプロファイルを保存するために使用されます。 GCP のデータ認証情報を管理する を参照してください。

-

デプロイメント認証情報

デプロイメント認証情報は、CelerData のパブリックサービスアカウントを参照し、GCP プロジェクトでクラウドリソースを起動および管理するために必要な権限が付与されます。これにより、CelerData はデプロイメントおよびフォローアップスケーリングに必要なリソースを起動できます。 GCP のデプロイメント認証情報を管理する を参照してください。

-

ネットワーク構成

ネットワーク構成は、独自の VPC 内のクラスタノード間、および CelerData の VPC と独自の VPC 間の接続を可能にします。 GCP のネットワーク構成を管理する を参照してください。

デプロイメントウィザードを開始した後(前のセクション「 デプロイメントウィザードを開始する」で説明したように)、デプロイメントのための4つの必須ステップ(STEP 1 から STEP 4)を順に案内されます。

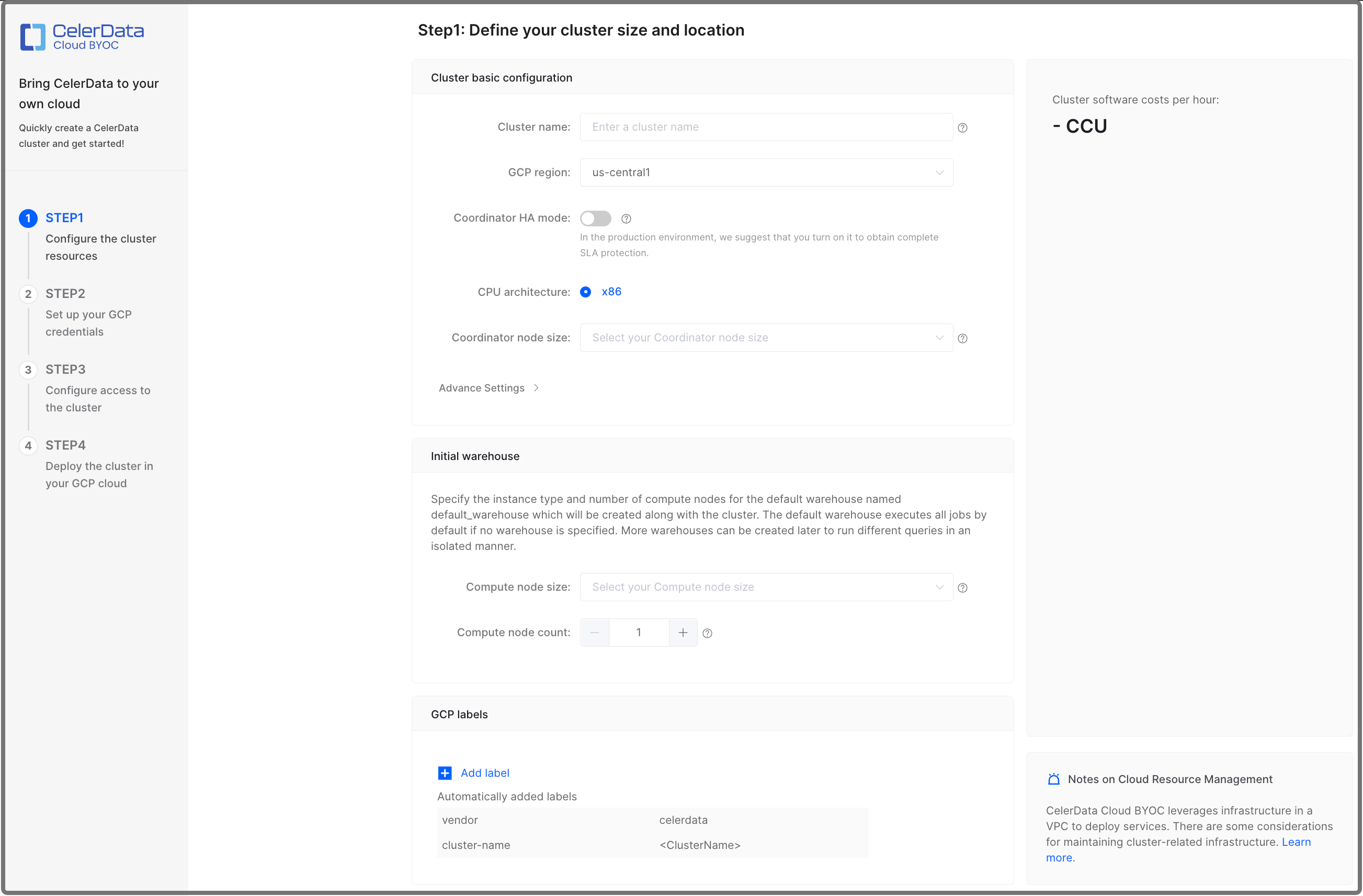

STEP 1: クラスタリソースの設定

ビジネス要件に基づいてクラスタを設定し、必要に応じて Add label をクリックしてクラスタに1つ以上のラベルを追加します。その後、Manual deployment をクリックして続行します。ここで追加したラベルは、クラスタに関連付けられた GCP クラウドリソー��スに添付されます。

- CelerData は Free Developer Tier を提供しています。これを使用するには、4 CPU コアと 16-GB RAM を提供するインスタンスタイプを選択する必要があります。

- 4 CPU コアと 16-GB RAM は、CelerData ノードの最小構成パッケージでもあります。

次の構成項目を設定します。

| パラメータ | 必須 | 説明 |

|---|---|---|

| Cluster name | はい | クラスタの名前を入力します。クラスタが作成された後、名前は変更できません。後でクラスタを簡単に識別できるような情報豊富な名前を入力することをお勧めします。 |

| GCP region | はい | クラスタをホストする GCP リージョンを選択します。CelerData がサポートするリージョンについては、 Supported cloud platforms and regions を参照してく��ださい。 |

| CelerData enterprise version | はい | CelerDataエンタープライズソフトウェア(データベースカーネル)のバージョンを選択してください。最新の安定版と最新のプレビュー版から選択できます。 |

| Multiple availability zone | いいえ | 複数のアベイラビリティゾーン (Multi-AZ) デプロイメントを有効または無効にします。この機能はデフォルトで無効になっています。CelerData の Multi-AZ デプロイメントの詳細については、 Multi-AZ Deployments を参照してください。現在、 クイックデプロイメント は複数のアベイラビリティゾーンをサポートしていません。この機能は手動デプロイメントでのみ有効にできます。 |

| Coordinator HA mode | いいえ | コーディネータ HA モードを有効または無効にします。コーディネータ HA モードはデフォルトで無効になっています。

|

| Coordinator node size | はい | クラスタ内のコーディネータノードのインスタンスタイプを選択します。CelerData がサポートするインスタンスタイプについては、 Supported instance types を参照してください。 |

| Node Distribution Policy | はい | クラスタ内のデフォルトウェアハウスのコンピュートノード分散ポリシーを選択します。このフィールドは、Multi-AZ デプロイメントが有効になっている場合にのみ利用可能です。Multi-AZ デプロイメントのノード分散ポリシーの詳細については、 Multi-AZ Deployments を参照してください。 |

| Compute node size | はい | クラスタ内のデフォルトウェアハウスのコンピュートノードのインスタンスタイプを選択します。CelerData がサポートするインスタンスタイプについては、 Supported instance types を参照してください。 |

| Compute storage size | はい | デフォルトウェアハウスのコンピュートノードのストレージサイズを指定します。 |

| Compute node count | はい | クラスタ内のデフォルトウェアハウスのコンピュートノードの数を指定します。処理するデータ量に基づいてコンピュートノードの数を決定できます。デフォルト値は 1 です。 NOTE Node Distribution Policy として Multi AZ を選択した場合、この値はウェアハウス内の各 Compute Node Group のコンピュートノードの数を表します。ウェ��アハウスには、選択した2つの AZ に別々にデプロイされた2つの Compute Node Group が存在します。 |

Advance Settings では、次のことができます。

-

終了保護を有効にする。

クラスタが誤って削除されるのを防ぐために終了保護を有効にすることができます。これにより、データ損失のリスクが排除されます。クラスタに対して終了保護が有効になっている場合、クラスタを削除しようとすると失敗し、エラーが返されます。クラスタを削除するには、まず手動で終了保護を無効にする必要があります。

クラスタが作成された後、クラスタ詳細ページの Cluster parameters タブの Other セクションでこの機能を有効または無効にすることができます。

-

コーディネータノードのストレージ自動スケーリングポリシーを定義する。

ストレージの自動スケーリングはデフォルトで有効になっています。CelerData は、事前設定されたストレージ容量が不足していると検知した場合、ポリシーに基づいてストレージサイズを自動的に拡大します。

注記クラスターのワークロードが予測不能で、ストレージが急速に枯渇し重大なクラスター障害を引き起こす可能性がある場合、ストレージの自動スケーリングを有効にしておくことを強く推奨します。

ストレージ自動スケーリングポリシーを定義するには、以下の手順に従ってください:

-

自動スケーリング操作をトリガーするストレージ使用率のしきい値(パーセンテージ)を設定します。このしきい値は 80% から 90% の間で設定可能です。ノードのストレージ使用率がこのしきい値に達し、5分以上継続した場合、CelerData は次の手順で定義したステップサイズに従ってストレージをスケールアップします。

-

各自動スケーリング操作のステップサイズを設定します。ステップサイズは固定サイズ(GB)またはパーセンテージ(例:50GB または元のストレージサイズの 15%)で設定できます。

-

各ノードの最大ストレージサイズを設定します。CelerData は、ストレージサイズがこの閾値に達するとスケールアップを停止します。

注記- 2 回のスケーリング操作(手動スケーリングと自動スケーリングを含む)の間隔は、最低 4 時間以上を必須とします。

- 各ストレージの最大サイズは 64TB です。

- Elastic クラスター内のコンピュートノードはストレージ自動スケーリングをサポートしません。

-

STEP 2: GCP の認証情報を設定

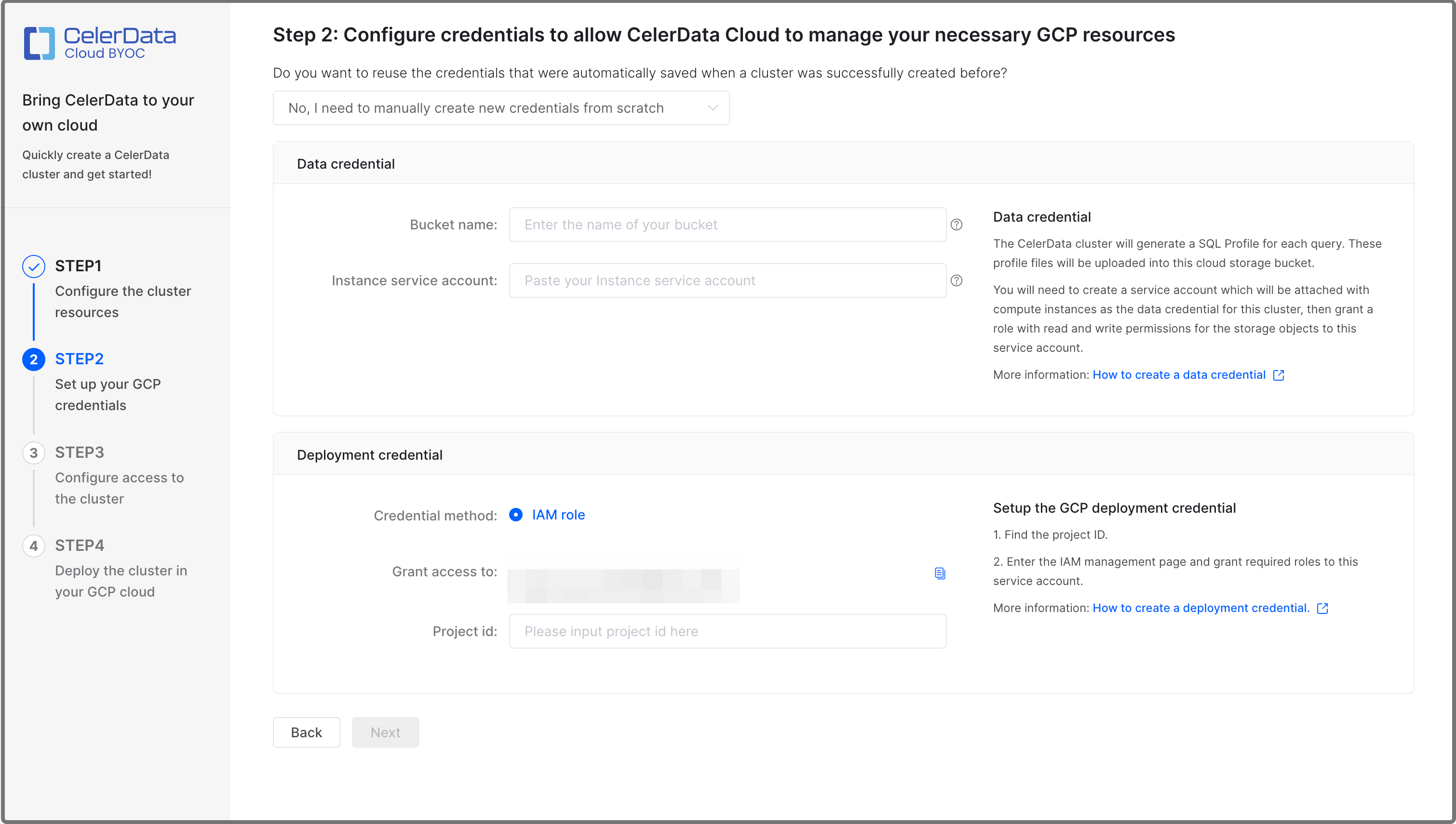

このステップでは、新しいデータ認証情報と新しいデプロイメント認証情報を作成するか、以前の成功したデプロイメント時に CelerData によって自動的に作成された既存のものを選択する必要があります。設定を完了したら、Next をクリックして続行します。

CelerData を初めて使用する場合は、新しいデータ認証情報と新しいデプロイメント認証情報を作成することをお勧めします。

新しい認証情報を作成することを選択する

新しい認証情報を作成する前に、 Google Cloud プロジェクトを作成し、必要な API を有効にする 必要があります。

次の図に示すように、No, I need to manually create new credentials from scratch を選択します。次に、データ認証情報とデプロイメント認証情報を作成します。

データ認証情報を作成する

-

共有 VPC の下でクラスタをデプロイしたい場合は、Does your deployment involve Shared VPCs の横にあるスイッチをオンにして共有 VPC を有効にします。

Shared VPC は、GCP 組織が複数のプロジェクトからのリソースを共通の VPC ネットワークに接続し、それらがそのネットワークの内部 IP アドレスを使用して安全かつ効率的に通信できるようにします。

共有 VPC には、ホストプロジェクトとホストプロジェクトに接続された複数のサービスプロジェクトが含まれます。ホストプロジェクトの VPC ネットワークは共有 VPC ネットワークと呼ばれます。サービスプロジェクトからの 適格なリソース は、共有 VPC ネットワークのサブネットを使用できます。

-

Google Cloud コンソール にサインインし、 Compute Engine 用のサービスアカウントを作成する に記載された手順に従って、Cloud Storage バケットにアクセスできるサービスアカウントを作成し、IAM & Admin > Service accounts ページの Email フィールドからサービスアカウントのメールアドレスをコピーし、Cloud Storage > Buckets ページの Name フィールドからバケット名をコピーし、後でアクセスできる場所に保存します。

-

CelerData Cloud BYOC コンソールに戻ります。Data credential セクションで、Bucket name フィールドにバケットの名前を入力し、Instance service account フィールドにサービスアカウント名を貼り付けます。

Data credential セクションのフィールドについては、次の表に説明があります。

Field Required Description Data credential name No データ認証情報の名前を入力します。

NOTE

名前は CelerData クラウドアカウント内で一意である必要があります。Bucket name Yes バケットの名前を入力します。

NOTE- クラスタを作成する際、クラスタと同じリージョンにあるバケットを参照するデータ認証情報のみを使用できます。

- Shared VPC を有効にしている場合は、サービスプロジェクト(つまり、クラスタがデプロイされるプロジェクト)のバケット名を入力する必要があります。

Instance service account Yes CelerData クラスタにバケットへのアクセス権を付与するために作成したインスタンスサービスアカウントの名前を入力します。

NOTE

Shared VPC を有効にしている場合は、サービスプロジェクト(つまり、クラスタがデプロイされるプロジェクト)のインスタンスサービスアカウントを入力する必要があります。

デプロイメント認証情報を作成する

-

CelerData Cloud BYOC コンソールで、Grant access to の横にあるコピー ボタンをクリックして、クラスタデプロイメント用の CelerData のパブリックサービスアカウントをコピーします。

-

Google Cloud コンソール にサインインし、 CelerData に Google Cloud リソースの権限を付与する に記載された手順に従って、クラスタデプロイメントのために CelerData に必要な権限を付与し、プロジェクトダッシュボードの Project info セクションから Project ID をコピーし、後でアクセスできる場所に保存します。

-

CelerData Cloud BYOC コンソールに戻ります。Deployment credential セクションで、プロジェクト ID を Project ID フィールドに貼り付けます。これはプロジェクト名ではありません。

Deployment credential セクションのフィールドについては、次の表に説明があります。

Field Required Description Deployment credential name No デプロイメント認証情報の名前を入力します。

NOTE

名前は CelerData クラウドアカウント内で一意である必要があります。Credential method N/A CelerData が GCP でリソースを起動する権限を制御するために使用する認証情報のタイプです。値は IAM role に固定されています。 Grant access to N/A GCP プロジェクト内のリソースを起動および管理するために使用される CelerData のパブリックサービスアカウントです。このサービスアカウントに必要な権限を付与する必要があります。 Project ID Yes GCP で CelerData クラスタをデプロイするために作成した Google Cloud プロジェクトの ID を入力します。これはプロジェクト名ではありません。

NOTE

Shared VPC を有効にしている場合は、サービスプロジェクト(つまり、クラスタがデプロイされるプロジェクト)の ID を入力する必要があります。

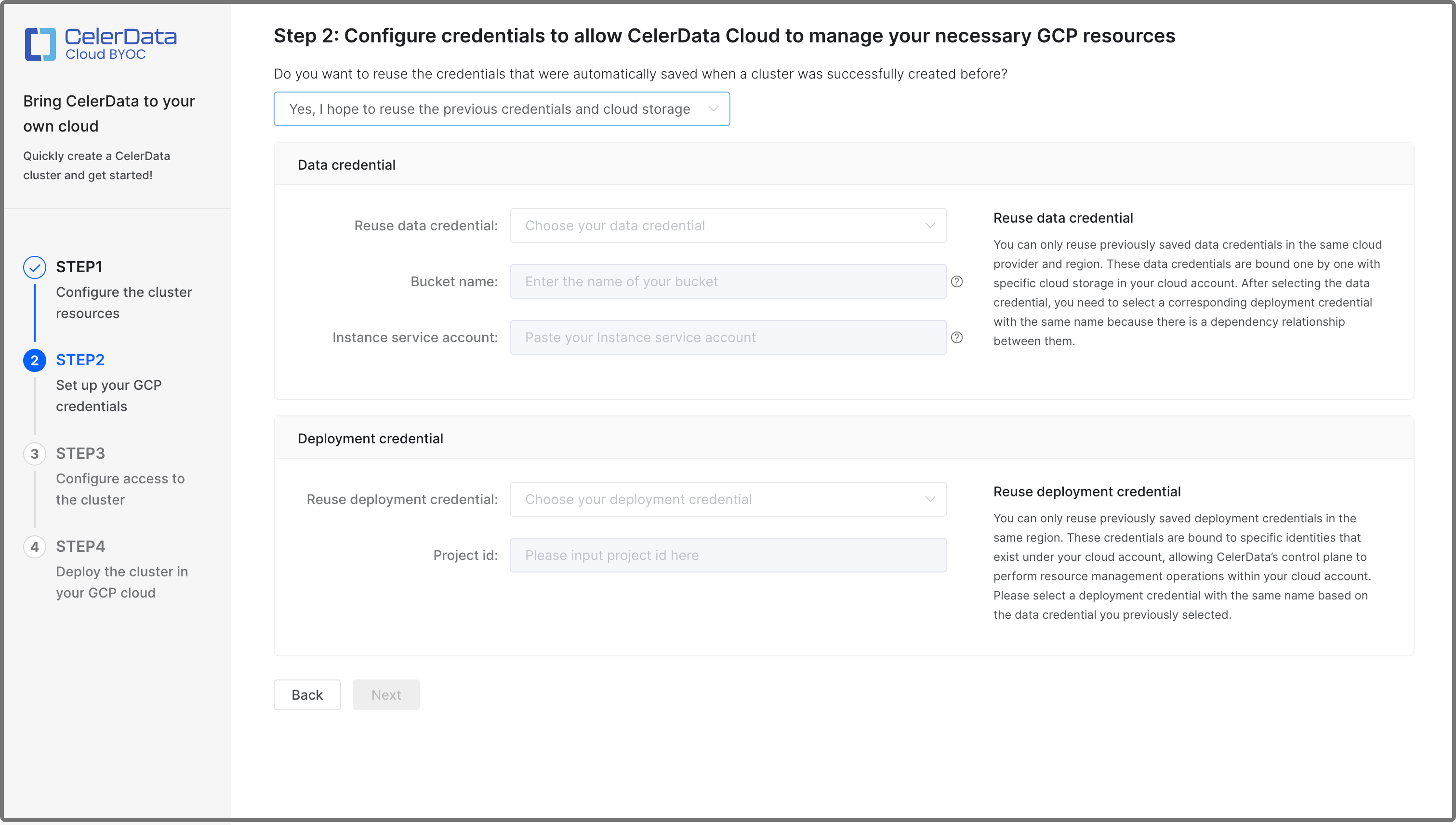

既存の認証情報を選択することを選択する

次の図に示すように、Yes, I hope to reuse the previous credentials and cloud storage を選択します。次に、既存のデータ認証情報と既存のデプロイメント認証情報を選択します。

既存の認証情報を再利用することを選択した場合、共有 VPC 機能に関して、デプロイメント認証情報が次のステップで指定されたネットワーク構成のサブネット設定と一致していることを確認する必要があります。CelerData は整合性を検証し、デプロイメント認証情報が共有 VPC を無効にしており、ネットワーク構成に共有 VPC からのサブネットがある場合は拒否されます。

データ認証情報を選択する

Data credential セクションで、Reuse data credential ドロップダウンリストを展開し、クラスタと同じ GCP リージョン(つまり、STEP 1 で選択したリージョン)に属するデータ認証情報を選択します。

NOTE

ドロップダウンリ�ストには、手動で作成したデータ認証情報と、以前の成功したデプロイメント時に CelerData によって自動的に作成されたデータ認証情報が表示されます。

データ認証情報を選択すると、CelerData は自動的に Bucket name と Instance service account フィールドを入力します。

Data credential セクションのフィールドについては、次の表に説明があります。

| Field | Required | Description |

|---|---|---|

| Reuse data credential | Yes | データ認証情報の名前。 NOTE 名前は CelerData クラウドアカウント内で一意である必要があります。 |

| Bucket name | Yes | バケットの名前。 NOTE

|

| Instance service account | Yes | CelerData にバケットへのアクセス権を付与するために作成したインスタンスサービスアカウントの名前。 NOTE Shared VPC を有効にしている場合は、サービスプロジェクト(つまり、クラスタがデプロイされるプロジェクト)のインスタンスサービスアカウントを入力する必要があります。 |

デプロイメント認証情報を選択する

Deployment credential セクションで、Reuse deployment credential ドロップダウンリストを展開し、クラスタと同じ GCP リージョン(つまり、STEP 1 で選択したリージョン)に属するデプロイメント認証情報を選択します。

NOTE

ドロップダウンリストには、手動で作成したデプロイメント認証情報と、以前の成功したデプロイメント時に CelerData によって自動的に作成されたデプロイメント認証情報が表示されます。

デプロイメント認証情報を選択すると、CelerData は自動的に Project ID フィールドを入力します。

Deployment credential セクションのフィールドについては、次の表に説明があります。

| Field | Required | Description |

|---|---|---|

| Reuse deployment credential | Yes | デプロイメント認証情報の名前。 NOTE 名前は CelerData クラウドアカウント内で一意である必要があります。 |

| Project ID | Yes | GCP でリソースを起動および管理するために作成した Google Cloud プロジェクトの ID。 NOTE Shared VPC を有効にしている場合は、サービスプロジェクト(つまり、クラスタがデプロイされるプロジェクト)の ID を入力する必要があります。 |

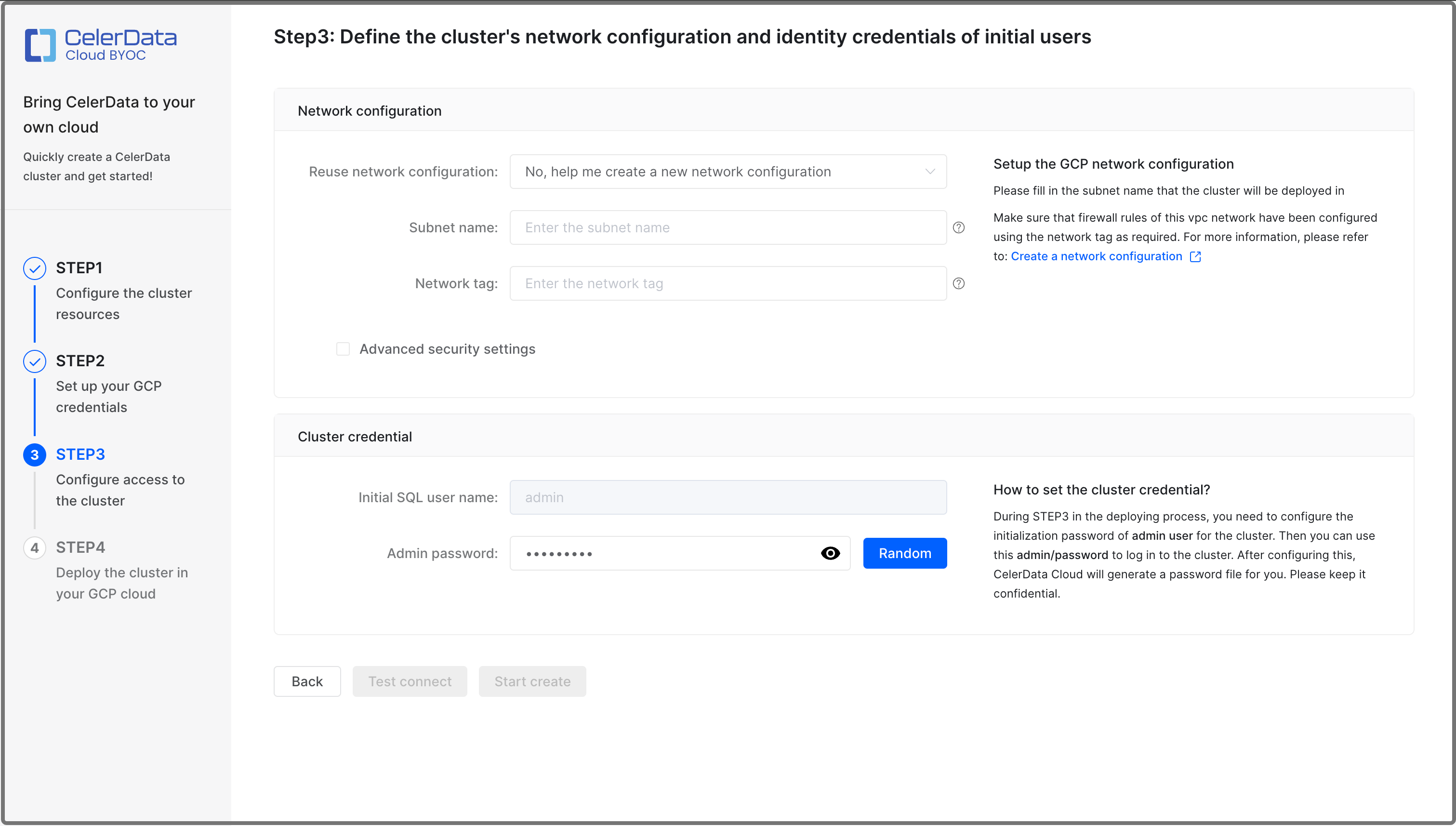

STEP 3: クラスタへのアクセスを設定する

このステップでは、次のことを行う必要があります。

-

ネットワーク構成を設定します。新しいネットワーク構成を作成するか、以前の成功したデプロイメント時に CelerData によって自動的に作成された既存のものを選択します。

NOTE

CelerData は、複数のクラスタ間で同じネットワーク構成を再利用することを許可しており、複数のクラスタが同じ VPC およびサブネットを共有できます。

-

クラスタ認証情報を設定します。

-

接続性をテストします。

ネットワーク構成を設定する

Network configuration セクションで、新しいネットワーク構成を作成するか、既存のものを選択します。

CelerData を初めて使用する場合は、新しいネットワーク構成を作成することをお勧めします��。

新しいネットワーク構成を作成する

-

Google Cloud コンソール にサインインし、 CelerData on GCP 用の VPC ネットワーク、サブネット、およびファイアウォールルールを作成する に記載された手順に従って、VPC ネットワーク、サブネット、およびファイアウォールルールを作成し、VPC ネットワークの VPC network details ページの Subnets タブからサブネット名をコピーし、VPC ネットワークの Network Security > Firewall policies ページの Targets フィールドからファイアウォールルールのターゲットタグをコピーし、後でアクセスできる場所に保存します。

NOTE

クラスタデプロイメントに使用するサブネットは、クラスタがデプロイされるリージョン(つまり、STEP 1 で選択したリージョン)に存在する必要があります。

-

CelerData Cloud BYOC コンソールに戻ります。Network Configuration セクションで、サブネット名を Subnet name フィールドに貼り付け、ファイアウォールルールのターゲットタグを Network tag フィールドに貼り付けます�。

エンドツーエンドのプライベートリンクを有効にしたい場合は、Advanced security settings をチェックし、プライベートサービス接続の接続 ID を PSC connection ID フィールドに貼り付ける必要があります。プライベートサービス接続エンドポイントを作成するには、 Create a Private Service Connect Endpoint に記載された手順に従ってください。プライベートリンクが有効になっている場合でも、クラスタコンソールへのパブリックネットワーク経由のアクセスを有効にしたい場合は、Enable public access to the Cluster console をチェックする必要があります。パブリックアクセスが有効な場合、CelerData の VPC はインターネットを介して独自の VPC と通信します。CelerData のプライベートリンクの詳細については、 End-to-End Private Link Architecture および End-to-End Private Link Configuration and Deployment を参照してください。

Network Configuration セクションのフィールドについては、次の表に説明があります。

Field Required Description Reuse network configuration No 既存のネットワーク構成を再利用したい場合は選択します。 Network configuration name No 新しいネットワーク構成を作成したい場合は、その名前を入力します。

NOTE

名前は CelerData クラウドアカウ�ント内で一意である必要があります。Subnet name Yes データ分析のためにクラスタノードをデプロイするために使用するサブネットの名前。

NOTE

Shared VPC を有効にしている場合は、ホストプロジェクト(つまり、共有 VPC がデプロイされているプロジェクト)のサブネット名を指定する必要があります。Availability zones Yes Multi-AZ デプロイメントを有効にしている場合は、クラスタのために3つのアベイラビリティゾーンを指定する必要があります。 Network tag Yes 独自の VPC 内のクラスタノード間、および CelerData の VPC と独自の VPC 間の TLS を介した接続を有効にするために使用するファイアウォールルールのターゲットタグ。

NOTE

Shared VPC を有効にしている場合は、ホストプロジェクト(つまり、共有 VPC がデプロイされているプロジェクト)のターゲットタグを指定する必要があります。PSC connection ID No CelerData の VPC と独自の VPC 間の直接的で安全な接続を可能にするために作成する Private Service Connect 接続の ID。

PSC 接続の作成方法については、 Create a Private Service Connect Endpoint を参照してください。

NOTE- PSC connection ID が設定されていない場合、プライベートサービス接続は構築されず、CelerData の VPC はインターネットを介して独自の VPC と通信します。

- Shared VPC を有効にしている場合は、サービスプロジェクト(つまり、クラスタがデプロイされているプロジェクト)の PSC 接続 ID を入力する必要があります。

既存のネットワーク構成を選択する

Reuse network configuration ドロップダウンリストを展開し、クラスタと同じ GCP リージョン(つまり、STEP 1 で選択したリージョン)に属するネットワーク構成を選択します。

NOTE

ドロップダウンリストには、手動で作成したネットワーク構成と、以前の成功したデプロイメント時に CelerData によって自動的に作成されたネットワーク構成が表示されます。

ネットワーク構成を選択すると、CelerData は自動的に Subnet name、Network tag、および(オプションで)PSC connection ID フィールドを入力します。

Network Configuration セクションのフィールドについては、次の表に説明があります。

| Field | Required | Description |

|---|---|---|

| Reuse network configuration | No | 既存のネットワーク構成を再利用したい場合は選択します。 |

| Network configuration name | No | 新しいネットワーク構成を作成したい場合は、その名前を入力します�。 NOTE 名前は CelerData クラウドアカウント内で一意である必要があります。 |

| Subnet name | Yes | データ分析のためにクラスタノードをデプロイするために使用するサブネットの名前。 NOTE Shared VPC を有効にしている場合は、ホストプロジェクト(つまり、共有 VPC がデプロイされているプロジェクト)のサブネット名を指定する必要があります。 |

| Availability zones | Yes | Multi-AZ デプロイメントを有効にしている場合は、クラスタのために3つのアベイラビリティゾーンを指定する必要があります。 |

| Network tag | Yes | 独自の VPC 内のクラスタノード間、および CelerData の VPC と独自の VPC 間の TLS を介した接続を有効にするために使用するファイアウォールルールのターゲットタグ。 NOTE Shared VPC を有効にしている場合は、ホストプロジェクト(つまり、共有 VPC がデプロイされているプロジェクト)のターゲットタグを指定する必要があります。 |

| PSC connection ID | No | CelerData の VPC と独自の VPC 間の直接的で安全な接続を可能にするために作成する Private Service Connect 接続の ID。 PSC 接続の作成方法については、 Create a Private Service Connect Endpoint を参照してください。 NOTE

|

クラスタ認証情報を設定する

Cluster credential セクションで、Admin password フィールドに admin アカウントのパスワードを入力するか、Admin password フィールドの横にある Random をクリックして、CelerData によって生成されたパスワードを取得します。

NOTE

- admin アカウントはクラスタの管理者であり、CelerData クラウドアカウント内で有効なすべての権限を持っています。

- クラスタが作成された後、クラスタ詳細ページに移動し、ページの右上隅で Manage > Reset password を選択して、admin アカウントのパスワードをリセットできます。admin アカウントのパスワードをリセットできるのは、クラスタが Running 状態のときのみです。

接続性をテストする

-

Test connect をクリックして、CelerData の VPC が独自の VPC と接続できることを確認します。

接続がテストに合格すると、Start create ボタンが有効になります。

-

Start create をクリックして続行します。

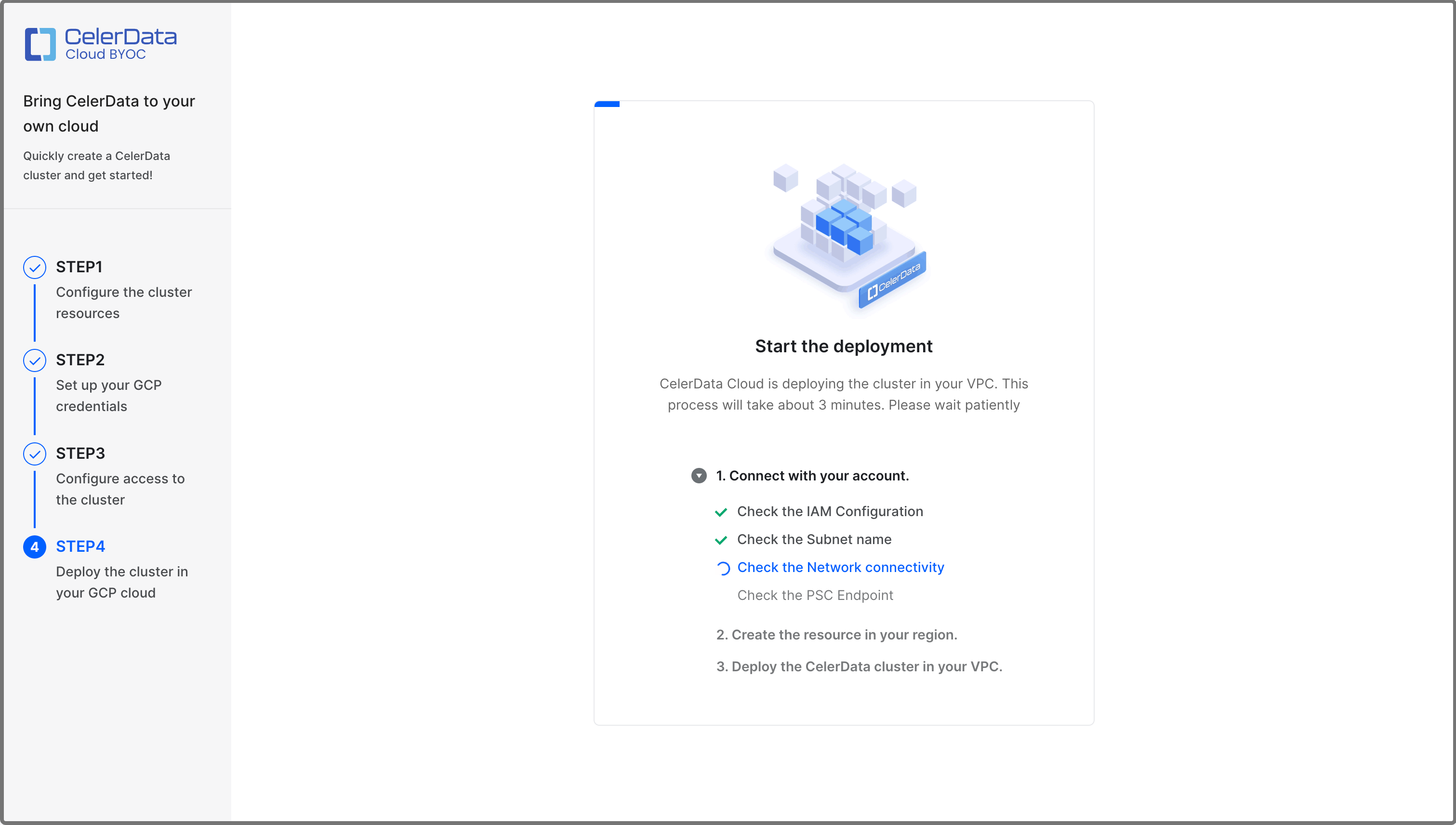

STEP 4: GCP にクラスタをデプロイする

前の3つのステップを完了すると、CelerData は自動的にクラウドリソースを起動し、独自の VPC にクラスタをデプロイします。これには数分かかります。

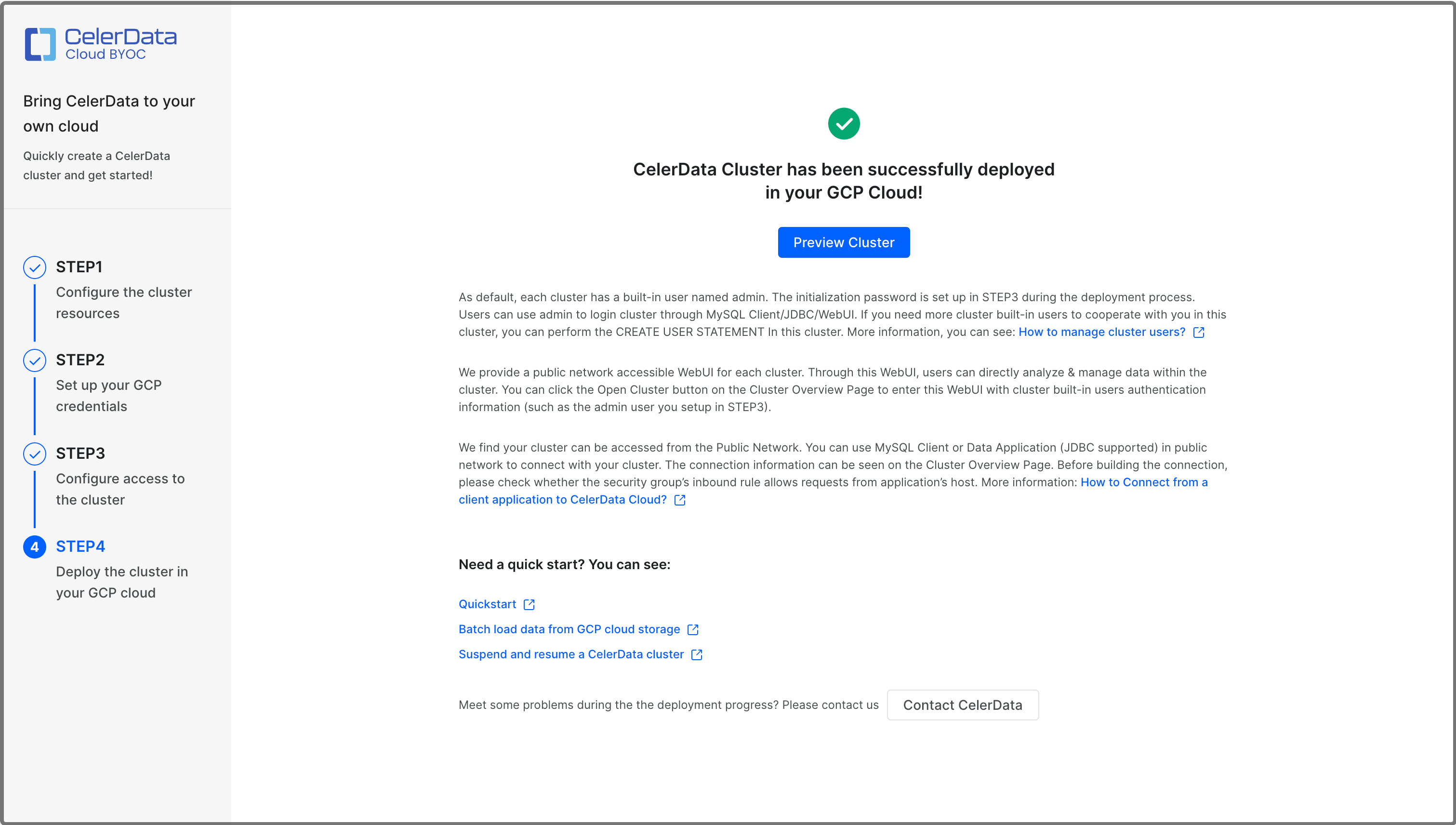

デプロイメントが完了すると、次の図に示すメッセージが表示されます。

メッセージ内の Preview Cluster をクリックしてクラスタを表示できます。また、Clusters ページに戻って、正常にデプロイされたクラスタを Running 状態で表示することもできます。

STEP 5: �デフォルトのストレージボリュームを設定する

デフォルトでは、すべてのデータベースとテーブルはデフォルトのストレージボリュームに作成されます。デフォルトのストレージボリュームに使用される GCS バケットは、STEP 2 で指定されました。

GCP 上の CelerData BYOC のプライベートプレビュー中は、クラスタを作成した後、データベースやテーブルを作成する前に、デフォルトのストレージボリュームを手動で作成する必要があります。

XML API for interoperability は、GCS ストレージを S3 のように操作するために使用されます。一般的に、S3 構成と GCS 構成の間の唯一の変更点は次のとおりです。

- エンドポイント

https://storage.googleapis.comの使用 - 認証のために HMAC キーとシークレットの使用

相互運用性 XML API や HMAC キーに慣れていない場合は、このページの下部にリンクがあります。

GCS にストレージボリュームを作成する

必要なもの:

- クラスタが配置されている GCS リージョン(これは STEP 1 で指定されました)

- STEP 2 で指定された GCS バケット名

- バケット用の HMAC アクセスキーと HMAC シークレットキー

SQL クライアントを使用して管理者ユーザーとしてクラスタに接続し、STORAGE VOLUME を作成します(バケットと認証の詳細を置き換えてください)。

CREATE STORAGE VOLUME def_volume

TYPE = S3

LOCATIONS = ("s3://<GCS bucket name specified in Step2>")

PROPERTIES

(

"enabled" = "true",

"aws.s3.region" = "us-central1",

"aws.s3.endpoint" = "https://storage.googleapis.com",

"aws.s3.access_key" = "<HMAC access key>",

"aws.s3.secret_key" = "<HMAC secret key>"

);

新しいボリュームをデフォルトとして設定します。

SET def_volume AS DEFAULT STORAGE VOLUME;

次のステップ

いつでも、JDBC ドライバーや MySQL クライアントを使用してクラスタに接続するか、CelerData コンソールの SQL エディタを使用して接続できます。詳細については�、 Connect to a CelerData cluster を参照してください。

また、CelerData Cloud BYOC コンソールでクラスタを表示および管理し、ニーズに応じて調整することもできます。

- View a CelerData cluster.

- Scale a CelerData cluster.

- Release a CelerData cluster.

- Suspend and resume a CelerData cluster.

- Open a CelerData cluster.