VPC ネットワーク、サブネット、およびファイアウォールルールの作成

GCP に CelerData クラスターをデプロイするには、クラスターが依存する仮想マシンインスタンスのサブネットを指定し、クラスター ノードがクロスノード通信および外部通信のために従う必要があるインバウンドおよびアウトバウンド トラフィック ルールを定義するための特定のファイアウォール ルールを作成する必要があります。

- クラスター デプロイメントに使用するサブネットは、クラスターがデプロイされる同じリージョンに存在する必要があります。

- クラスターに Shared VPC を有効にしたい場合は、Set up Shared VPC に記載されている手順に従って Shared VPC を設定する必要があります。デプロイメントに使用する VPC ネットワーク、サブネット、ファイアウォール ルール、ルート、およびパブリック クラウド NAT (または予約された内部静的 IPv4 アドレス) は、Shared VPC のホスト プロジェクトに属している必要があります。

(オプション) VPC ネットワークの作成

サブネットは VPC ネットワークの下に作成する必要があります。VPC ネットワークがない場合は、このセクションに従ってください。

VPC ネットワークを作成する手順は次のとおりです。

-

Google Cloud コンソール にサインインします。

-

左側のナビゲーション メニューを展開し、VPC ネットワーク > VPC ネットワーク を選択します。

-

VPC ネットワークの作成 をクリックします。

-

VPC ネットワークの作成 ページで、次の手順に従います。

a. 名前 (例:

vpc-network-test) を入力し、必要に応じて VPC ネットワークの説明を追加します。b. 新しいサブネット ボックスの削除ボタンをクリックして、このプロセスで新しいサブネットを作成するステップをスキップします。VPC ネットワークが作成された後に、サブネットの作成 の指示に従って作成できます。

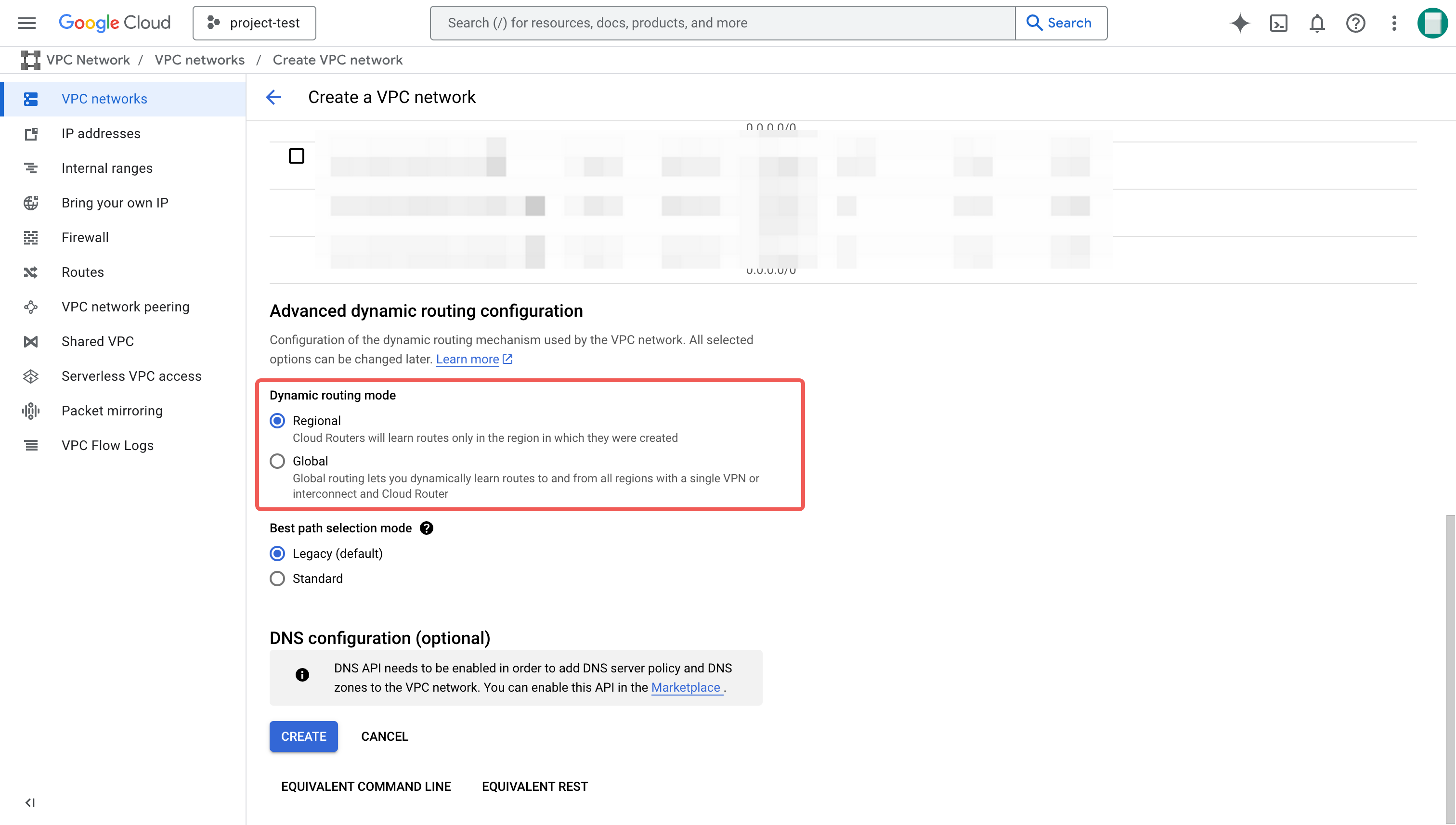

c. 動的ルーティング モード には、リージョナル を選択します。

-

作成 をクリックします。

サブネットの作成

前のステップでサブネットを作成しなかった場合は、次の手順に従ってサブネットを作成します。

-

Google Cloud コンソール にサインインします。

-

左側のナビゲーション メニューを展開し、VPC ネットワーク > VPC ネットワーク を選択します。

-

VPC ネ��ットワーク ページで、前のステップで作成した VPC ネットワークをクリックします。

-

VPC ネットワークの詳細 ページの サブネット タブで、サブネットの追加 をクリックします。

-

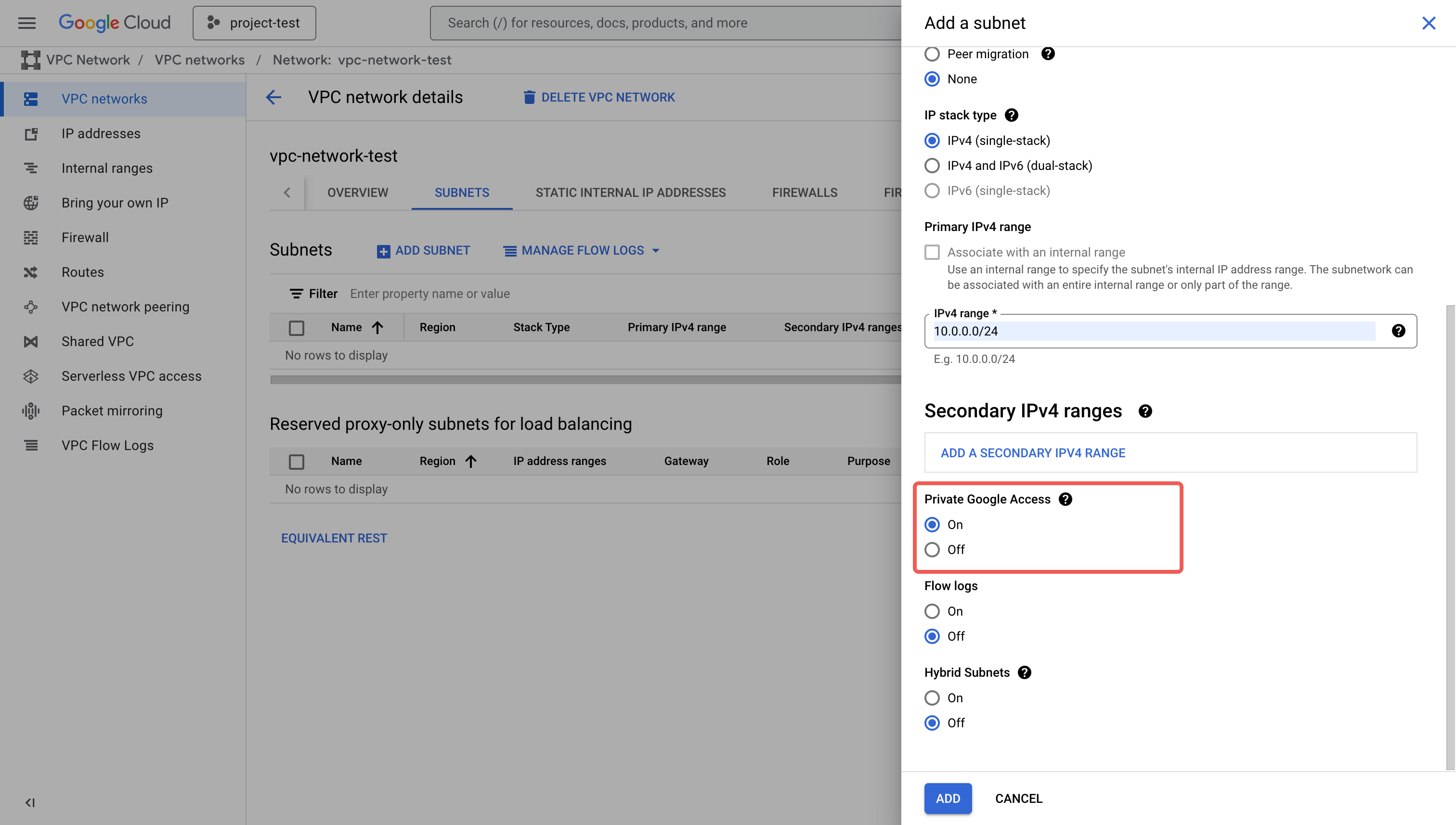

サブネットの追加 タブで、次の手順に従います。

a. 名前 (例:

subnet-test) を入力し、必要に応じてサブネットの説明を追加します。b. リージョン には、CelerData クラスターをデプロイしたいリージョンを選択します。

c. IPv4 範囲 フィールドに、少なくとも 255 の利用可能な IP アドレスを持つ CIDR ブロックを指定します。例:

10.0.0.0/24。d. プライベート Google アクセス には、オン を選択します。

-

追加 をクリックします。

ファイアウォールルールの作成

内部のインバウンドおよびアウトバウンド通信のためのファイアウォール ルールを作成する必要があります。セキュアな通信のために Private Service Connect を使用しない場合は、外部通信のためのアウトバウンド ファイアウォールを作成する必要があります。また、NLB ヘルス ��チェック用のファイアウォール ルールを作成することをお勧めします。

内部通信のためのインバウンド ファイアウォール ルールの作成

次の手順に従います。

-

Google Cloud コンソール にサインインします。

-

左側のナビゲーション メニューを展開し、VPC ネットワーク > VPC ネットワーク を選択します。

-

VPC ネットワーク ページで、前のステップで作成した VPC ネットワークをクリックします。

-

VPC ネットワークの詳細 ページの ファイアウォール タブで、ファイアウォール ルールの追加 をクリックします。

-

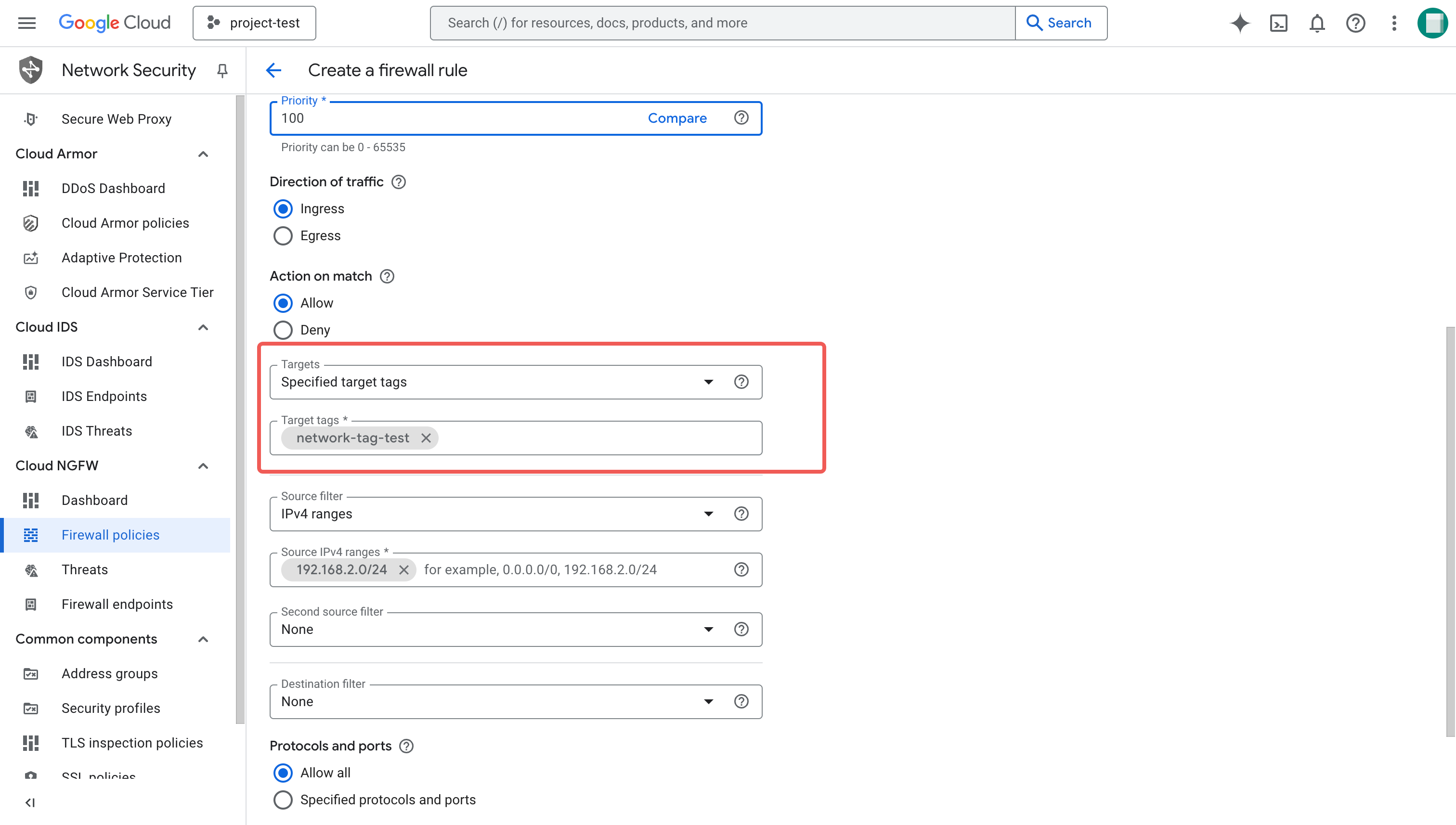

ファイアウォール ルールの作成 ページで、次の手順に従います。

a. 名前 (例:

fr-ingress-internal) を入力し、必要に応じてファイアウォール ルールの説明を追加します。b. ネットワーク には、前��のステップで作成した VPC ネットワークを選択します。

c. トラフィックの方向 には、インバウンド を選択します。

d. ターゲット には、指定されたターゲット タグ を選択します。

e. ターゲット タグ フィールドに、CelerData デプロイメントのために作成されるすべてのファイアウォール ルールに対して統一されたタグを指定します。このタグは、VPC ネットワークの下にデプロイされたクラスター内のすべての仮想マシン インスタンスにアタッチされます。

NOTE

このフィールドには、正確に同じタグを指定する必要があります。そうしないと、デプロイメント ワークフローが失敗する可能性があります。

f. ソース フィルター には、IPv4 範囲 を選択します。

g. ソース IPv4 範囲 フィールドに、サブネットの IPv4 範囲の CIDR ブロックを指定します。これにより、このサブネット内のすべての VM インスタンス (ターゲット タグ付き) は、このサブネット内のすべてのソースからのトラフィックを受け入れることができます (CIDR で指定)。

h. プロトコルとポート には、すべて許可 を選択します。

-

作成 をクリックします。

内部通信のためのアウトバウンド ファイアウォール ルールの作成

次の手順に従います。

-

Google Cloud コンソール にサインインします。

-

左側のナビゲーション メニューを展開し、VPC ネットワーク > VPC ネットワーク を選択します。

-

VPC ネットワーク ページで、前のステップで作成した VPC ネットワークをクリックします。

-

VPC ネットワークの詳細 ページの ファイアウォール タブで、ファイアウォール ルールの追加 をクリックします。

-

ファイアウォール ルールの作成 ページで、次の手順に従います。

a. 名前 (例:

fr-egress-internal) を入力し、必要に応じてファイアウォール ルールの説明を追加します。b. ネットワーク には、前のステップで作成した VPC ネットワークを選択します。

c. トラフィックの方向 には、アウトバウンド を選択します。

d. ターゲット には、指定されたターゲット タグ を選択します。

e. ターゲット タグ フィールドに、CelerData デプロイメントのために作成されるすべてのファイアウォール ルールに対して統一されたタグを指定します。このタグは、VPC ネットワークの下にデプ��ロイされたクラスター内のすべての仮想マシン インスタンスにアタッチされます。

NOTE

このフィールドには、正確に同じタグを指定する必要があります。そうしないと、デプロイメント ワークフローが失敗する可能性があります。

f. 宛先フィルター には、IPv4 範囲 を選択します。

g. 宛先 IPv4 範囲 フィールドに、サブネットの IPv4 範囲の CIDR ブロックを指定します。これにより、このサブネット内のすべての VM インスタンス (ターゲット タグ付き) は、このサブネット内のすべての宛先 VM インスタンスにトラフィックを送信できます (CIDR で指定)。

h. プロトコルとポート には、すべて許可 を選択します。

-

作成 をクリックします。

公共通信のためのアウトバウンド ファイアウォール ルールの作成

セキュアな通信のために Private Service Connect を使用したい場合は、このアウトバウンド ファイアウォール ルールを作成する必要はありませんが、PSC エンドポイントの作成 を行う必要があります。��それ以外の場合は、CelerData クラスターと CelerData BYOC Cloud サービス間の通信を有効にするために、この外部アウトバウンド ファイアウォール ルールを作成する必要があります。

次の手順に従います。

-

Google Cloud コンソール にサインインします。

-

左側のナビゲーション メニューを展開し、VPC ネットワーク > VPC ネットワーク を選択します。

-

VPC ネットワーク ページで、前のステップで作成した VPC ネットワークをクリックします。

-

VPC ネットワークの詳細 ページの ファイアウォール タブで、ファイアウォール ルールの追加 をクリックします。

-

ファイアウォール ルールの作成 ページで、次の手順に従います。

a. 名前 (例:

fr-egress-external) を入力し、必要に応じてファイアウォール ルールの説明を追加します。b. ネットワーク には、前のステップで作成した VPC ネットワークを選択します。

c. トラフィックの方向 には、アウトバウンド を選択します。

d. ターゲット には、指定されたターゲット タグ を選択します。

e. ターゲット タグ フィールドに、CelerData デプロイメントのために作成されるすべてのファイアウォール ルールに対して統一されたタグを指定します。このタグは、VPC ネットワークの下にデプロイされたクラスター内の�すべての仮想マシン インスタンスにアタッチされます。

NOTE

このフィールドには、正確に同じタグを指定する必要があります。そうしないと、デプロイメント ワークフローが失敗する可能性があります。

f. 宛先フィルター には、IPv4 範囲 を選択します。

g. 宛先 IPv4 範囲 フィールドに

0.0.0.0/0を指定し、CelerData BYOC Cloud サービスへのアウトバウンド トラフィックを許可します。h. プロトコルとポート には、指定されたプロトコルとポート を選択し、TCP を選択し、TCP の下の ポート フィールドに

443を入力します。 -

作成 をクリックします。

(オプション) 公共通信のためのインバウンド ファイアウォール ルールの作成

クライアント アプリケーションを公共ネットワークから CelerData クラスターに接続したり、Stream Load を使用してローカル ファイル システムからデータをロードしたりする場合は、すべての IP アドレスから TCP 上でポート 9030 および 443 を介して FE ノードへのアクセスを許可するインバウンド ファイアウォール ルールを作成する必要があります。

次の手順に従います。

-

Google Cloud コンソール にサインインします。

-

左側のナビゲーション メニューを展開し、VPC ネットワーク > VPC ネットワーク を選択します。

-

VPC ネットワーク ページで、前のステップで作成した VPC ネットワークをクリックします。

-

VPC ネットワークの詳細 ページの ファイアウォール タブで、ファイアウォール ルールの追加 をクリックします。

-

ファイアウォール ルールの作成 ページで、次の手順に従います。

a. 名前 (例:

fr-ingress-external) を入力し、必要に応じてファイアウォール ルールの説明を追加します。b. ネットワーク には、前のステップで作成した VPC ネットワークを選択します。

c. トラフィックの方向 には、インバウンド を選択します。

d. ターゲット には、ネットワーク内のすべてのインスタンス を選択します。

e. ソース フィルター には、IPv4 範囲 を選択します。

f. ソース IPv4 範囲 フィールドには、次のいずれかを指定します:

- クラスターを公共ネットワーク上のすべてのアプリケーションに公開したい場合は、

0.0.0.0/0を指定��します。 - クラスターを公共ネットワーク上の特定のアプリケーションに公開したい場合は、アプリケーションの IP アドレスを指定できます。

g. プロトコルとポート には、指定されたプロトコルとポート を選択し、TCP を選択し、TCP の下の ポート フィールドに

443,9030を入力します。 - クラスターを公共ネットワーク上のすべてのアプリケーションに公開したい場合は、

-

作成 をクリックします。

NLB ヘルス チェックのためのインバウンド ファイアウォール ルールの作成

クライアントは、Network Load Balancer (NLB) を介して CelerData クラスターにアクセスし、SQL クエリを送信したり、Stream Load ジョブを送信したりします。NLB は、FE またはコーディネーター ノードの状態を監視するためにヘルス チェックを実行します。

ヘルス チェックを成功させるためには、TCP 上でポート 9030 および 443 を介して FE ノードへのアクセスを許可するインバウンド ファイアウォール ルールを作成する必要があります。詳細については、ヘルス チェ��ックの仕組み を参照してください。

次の手順に従います。

-

Google Cloud コンソール にサインインします。

-

左側のナビゲーション メニューを展開し、VPC ネットワーク > VPC ネットワーク を選択します。

-

VPC ネットワーク ページで、前のステップで作成した VPC ネットワークをクリックします。

-

VPC ネットワークの詳細 ページの ファイアウォール タブで、ファイアウォール ルールの追加 をクリックします。

-

ファイアウォール ルールの作成 ページで、次の手順に従います。

a. 名前 (例:

fr-ingress-nlb) を入力し、必要に応じてファイアウォール ルールの説明を追加します。b. ネットワーク には、前のステップで作成した VPC ネットワークを選択します。

c. トラフィックの方向 には、インバウンド を選択します。

d. ターゲット には、指定されたターゲット タグ を選択します。

e. ターゲット タグ フィールドに、CelerData デプロイメントのために作成されるすべてのファイアウォール ルールに対して統一されたタグを指定します。このタグは、VPC ネットワークの下にデプロイされたクラスター内のすべての仮想マシン インスタンスにアタッチされます。

NOTE

このフィールドには、正確に同じタグを指定する�必要があります。そうしないと、デプロイメント ワークフローが失敗する可能性があります。

f. ソース フィルター には、IPv4 範囲 を選択します。

g. ソース IPv4 範囲 フィールドに、次の 4 つの IP アドレスを入力します:

35.191.0.0/16,209.85.152.0/22,209.85.204.0/22, および130.211.0.0/22。h. プロトコルとポート には、指定されたプロトコルとポート を選択し、TCP を選択し、TCP の下の ポート フィールドに

443,9030を入力します。 -

作成 をクリックします。