プライベートサービス接続エンドポイントを作成する

Google Cloud Platform (GCP) 上でプライベートサービス接続 (PSC) エンドポイントを作成することで、CelerData の VPC とあなた自身の VPC 間で直接かつ安全な接続を可能にします。クラスターがインターネットアクセスのないプライベートサブネットにデプロイされている場合、接続のために正しい PSC エンドポイントを設定する必要があります。

PSC エンドポイントは、クラスターの エンドツーエンドプライベートリンク を有効にするためにも必要です。これにより、クライアントと CelerData Cloud サービス間のトラフィックに加えて、CelerData クラスターと CelerData Cloud サービス間のすべてのトラフィックを保護できます。さらに、CelerData クラスターコンソールへのパブリックアクセスを無効にして、パブリックインターネットから CelerData クラスターコンソールへの直接トラフィックを禁止することもできます。

進む前に、プロジェクトに必要な API を有効にした ことを確認してください。

クラスターがパブリックにアクセス可能でないことを確認する

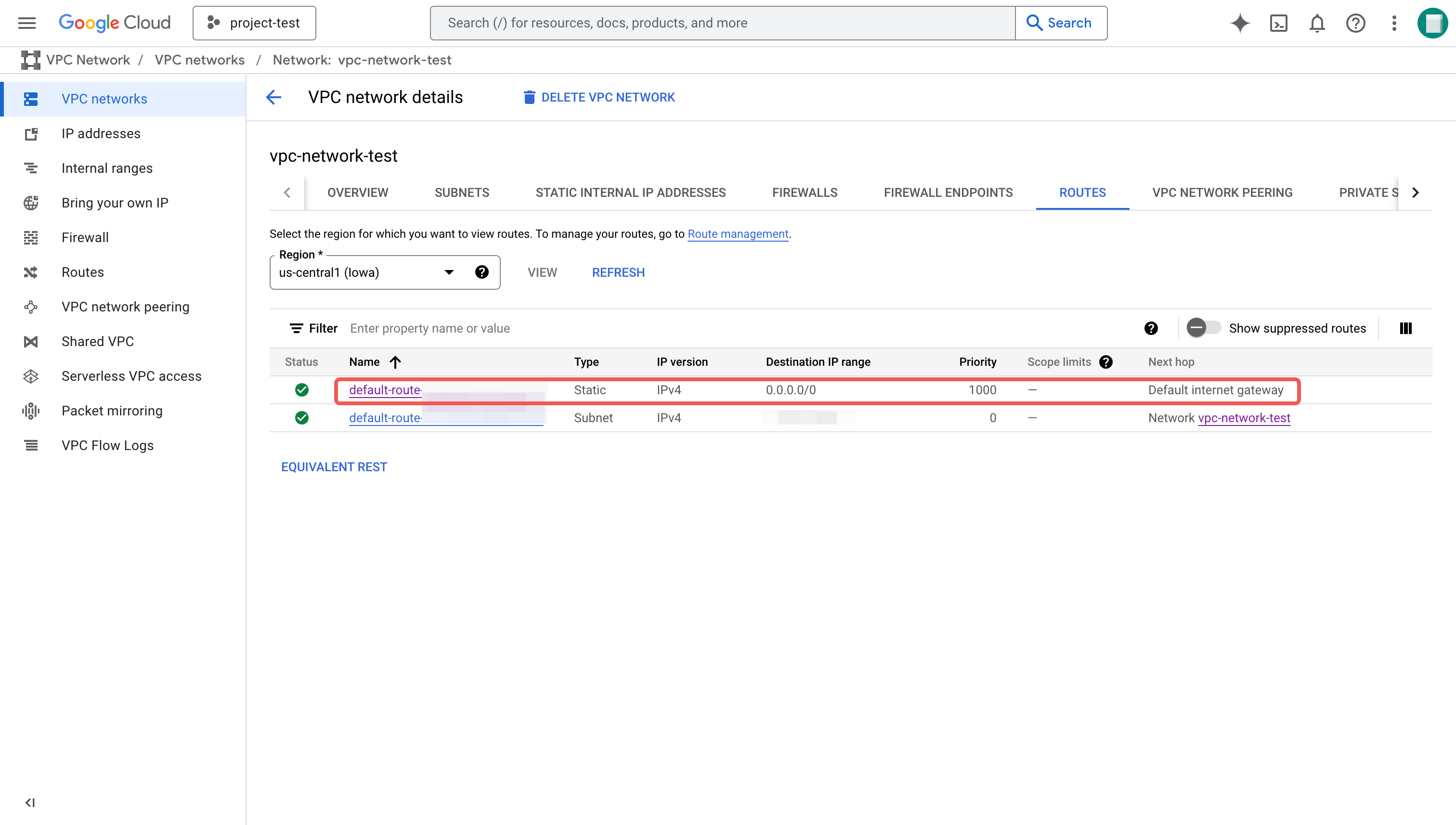

セキュリティ上の理由から、クラスターはパブリックインターネット経由でアクセス可能であってはなりません。これを確認するには、VPC ルートをチェックして、次のようなルートがないことを確認してください。

- 宛先 IP 範囲:

0.0.0.0/0 - 次のホップ: デフォルトインターネットゲートウェイ

このようなルートが存在する場合、CelerData Cloud は SQL クエリ処理のために パブリック ネットワークロードバランサー (NLB) を作成し、クラスターがパブリックインターネットからアクセス可能になります。

VPC ルートを確認する手順は次のとおりです。

-

Google Cloud コンソール にサインインします。

-

左側のナビゲーションメニューを展開し、VPC ネットワーク > VPC ネットワーク を選択します。

-

CelerData クラスターがデプロイされる VPC をクリックします。

-

VPC ネットワークの詳細 ページの ルート タブで、リージョン ドロップダウンリストから CelerData クラスターのリージョンを選択します。

-

選択した VPC とリージョンのすべてのルートを表示するには、表示 をクリックします。

-

次のようなルートを探します。

- 宛先 IP 範囲:

0.0.0.0/0 - 次のホップ: デフォルトインターネットゲートウェイ

- 宛先 IP 範囲:

-

見つかった場合は、ルート名をクリックして詳細を確認し、削除 をクリックします。

-

表示されるダイアログボックスで、削除 をクリックします。

PSC エンドポイントを作成する

PSC エンドポイントを作成するには、次の手順に従います。

-

Google Cloud コンソール にサインインします。

-

左側のナビゲーションメニューを展開し、ネットワークサービス > プライベートサービス接続 を選択します。

-

エンドポイント セクションで、接続エンドポイント をクリックします。

-

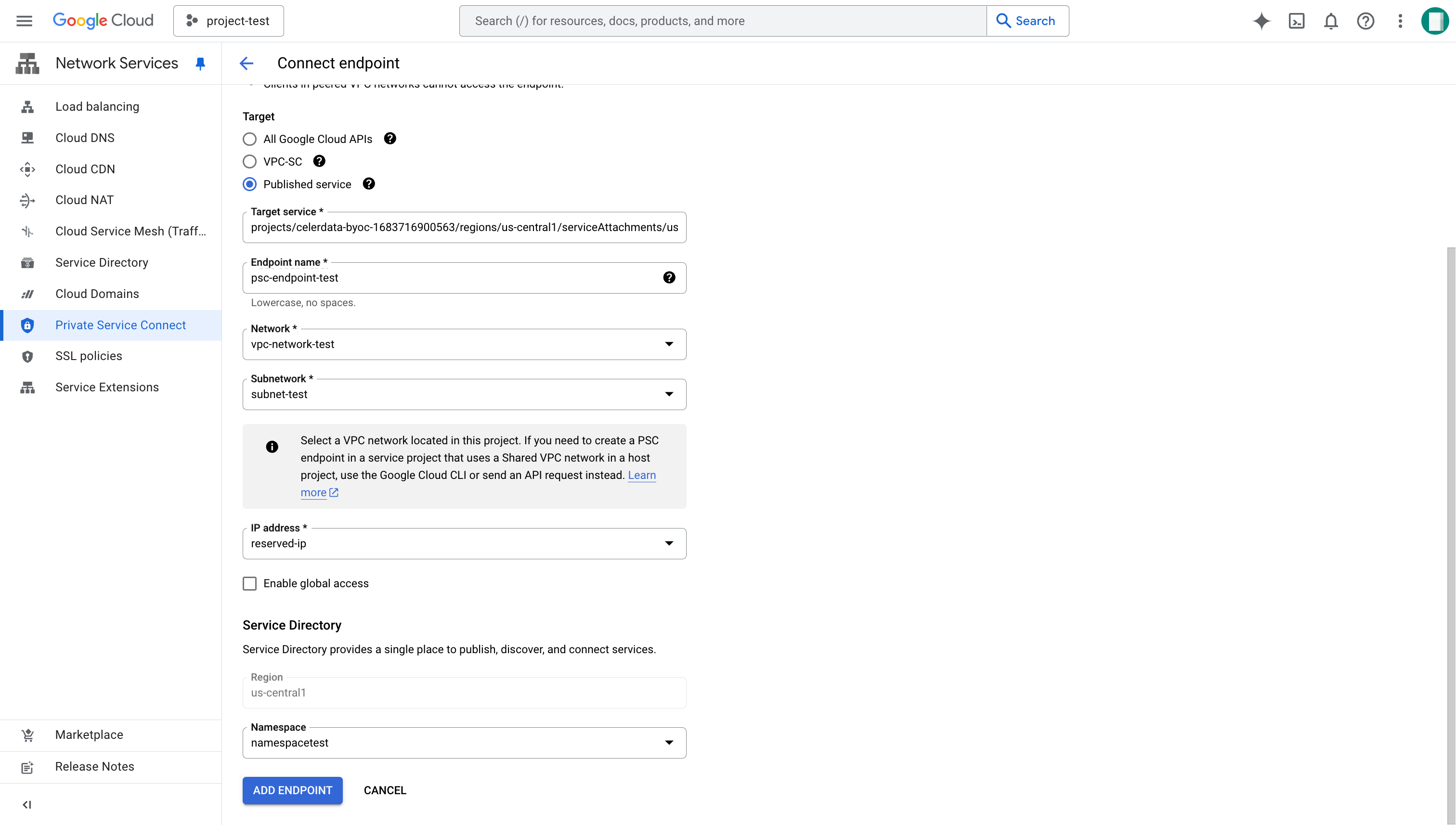

接続エンドポイント ページで次の設定を行います。

- ターゲット: 公開サービス を選択します。

- ターゲットサービス: 付録 - GCP リージョンとサービスアタッチメント に記載されているように、選択したリージョンのサービスアタッチメントを入力します。

- エンドポイント名: エンドポイントの一意の名前を入力します。

- ネットワーク: クラスターの VPC ネットワークを選択します。

- サブネットワーク: クラスターのサブネットを選択します。

- IP アドレス: IP アドレスを作成 をクリックします。表示されるダイアログボックスで、IP アドレスの名前を入力し、予約 をクリックしてエンドポイントの静的内部 IP を予約します。その後、作成した IP アドレスを選択します。

- ネームスペース: ネームスペースを作成 をクリックします。表示されるダイアログボックスで、ネームスペース名 を入力してネームスペースを作成します。その後、作成したネームスペースを選択します。

ヒントネームスペース フィールドが見つからない場合は、まずネームスペースの API を有効にする必要があります。

-

エンドポイントを追加 をクリックします。

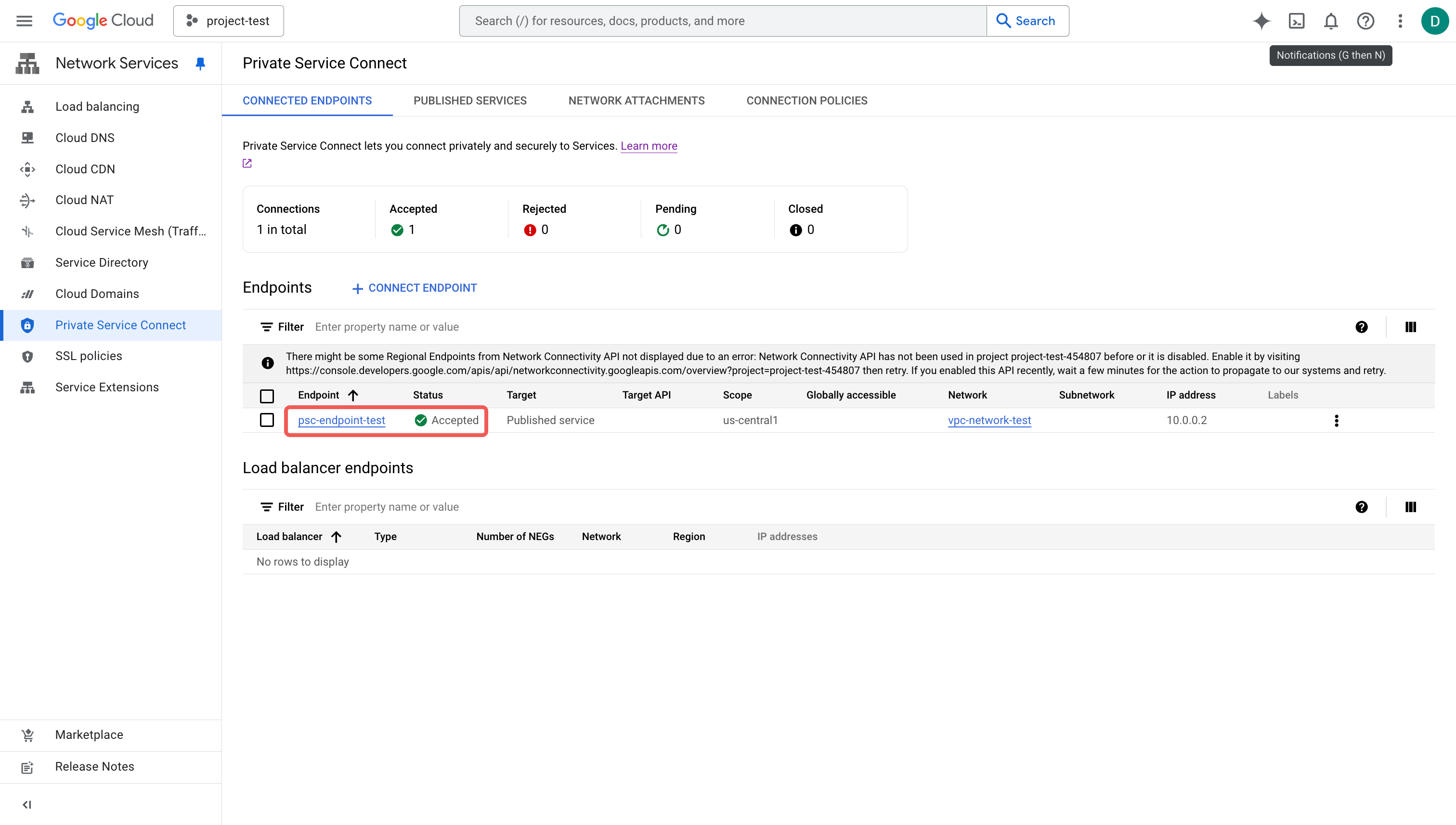

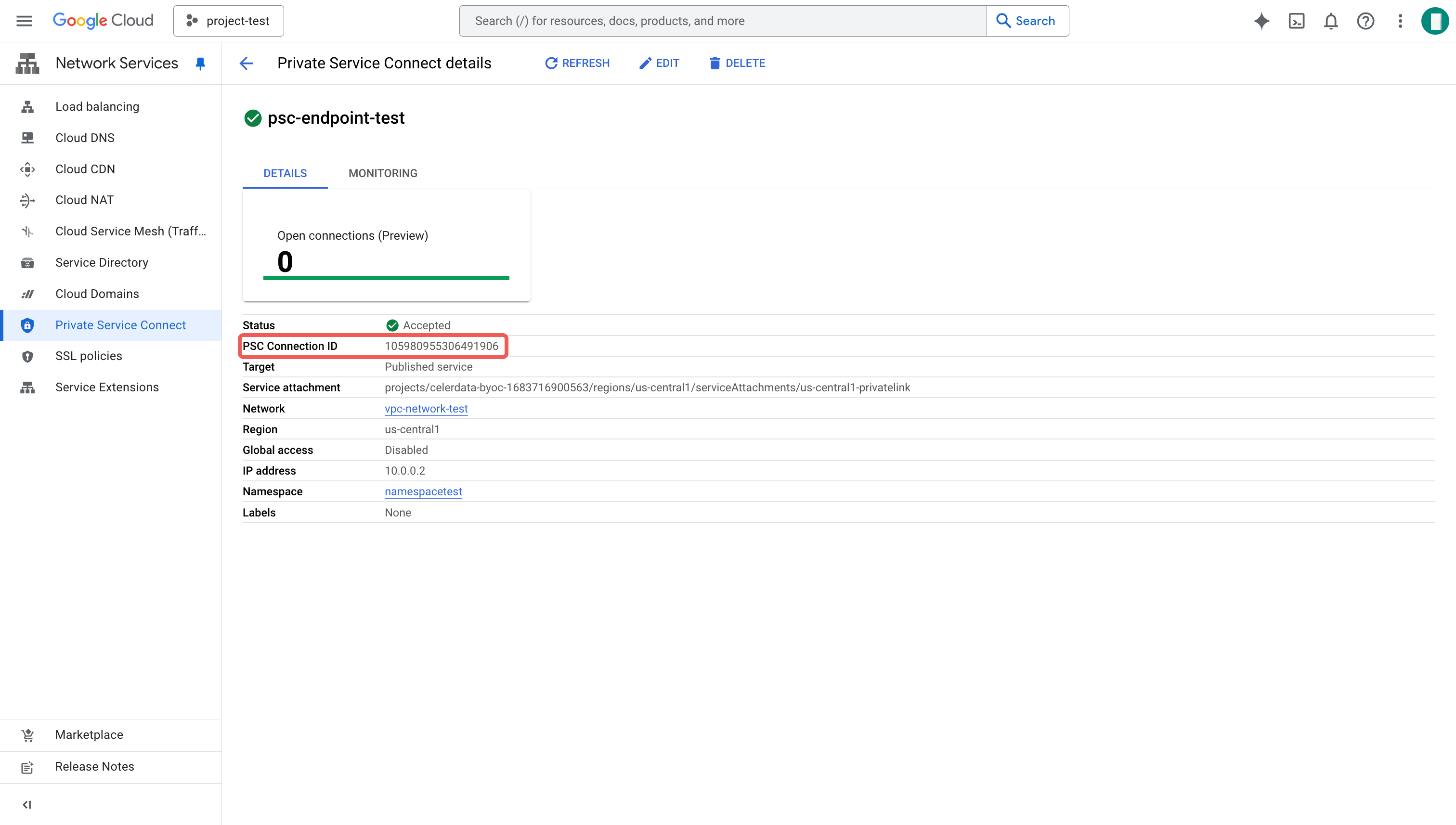

エンドポイントが作成されるまで待ちます。ステータス は 承認済み であるべきです。

新しく作成されたエンドポイントをクリックし、PSC 接続 ID をコピーします。これはデプロイメントウィザードの STEP3 で必要になります。

サービスディレクトリと Cloud DNS を確認する

PSC エンドポイントを作成した後、GCP は自動的に サービスディレクトリ エントリと Cloud DNS ゾーンを生成します。これらを確認して、適切に設定されていることを確認します。

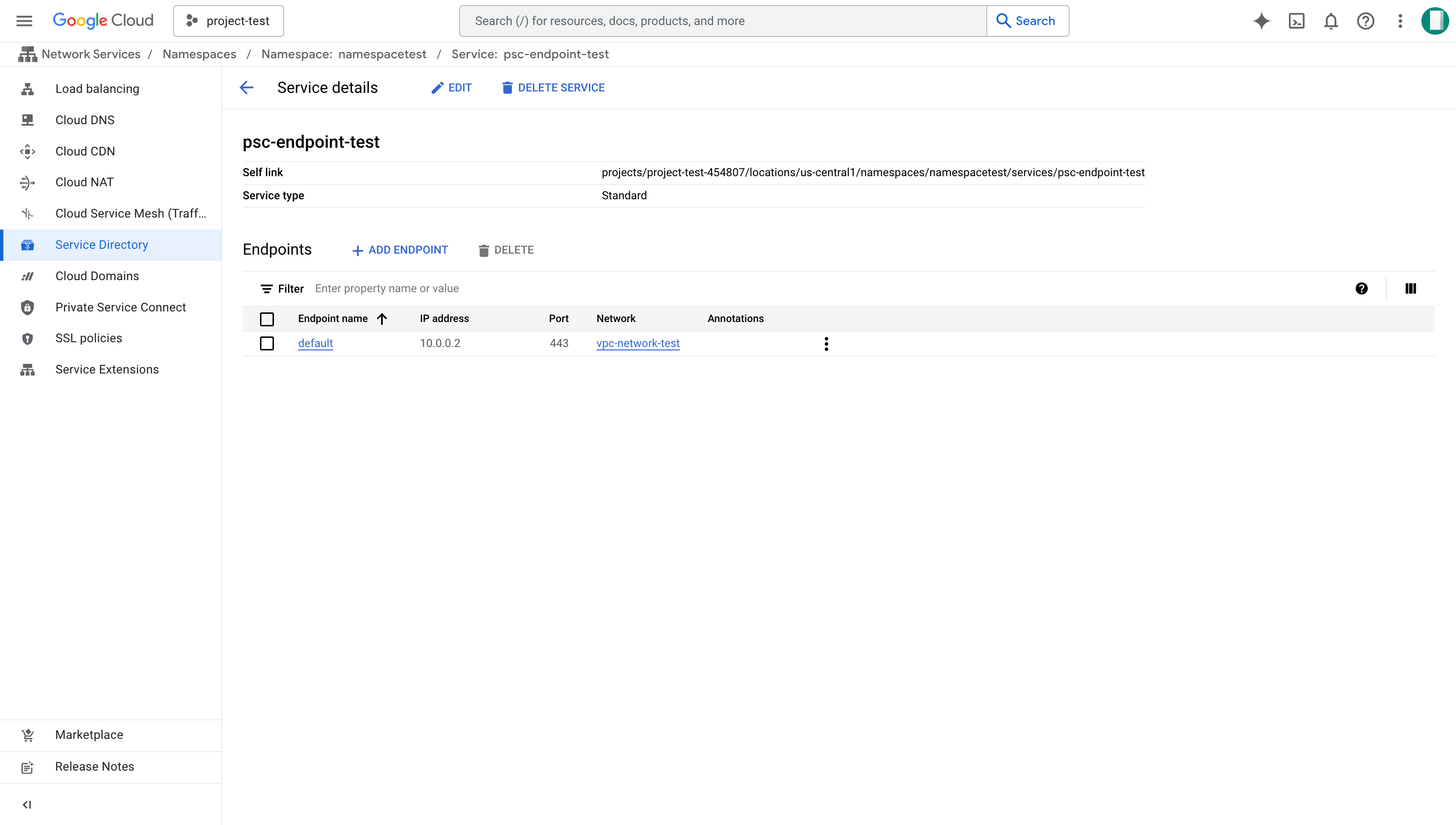

サービスディレクトリを確認する

- Google Cloud コンソール にサインインします。

- 左側のナビゲーションメニュ�ーを展開し、ネットワークサービス > サービスディレクトリ を選択します。

- PSC エンドポイントと同じ名前の サービス名 を見つけてクリックし、詳細を表示します。

- 自己リンク が正しいことを確認します。

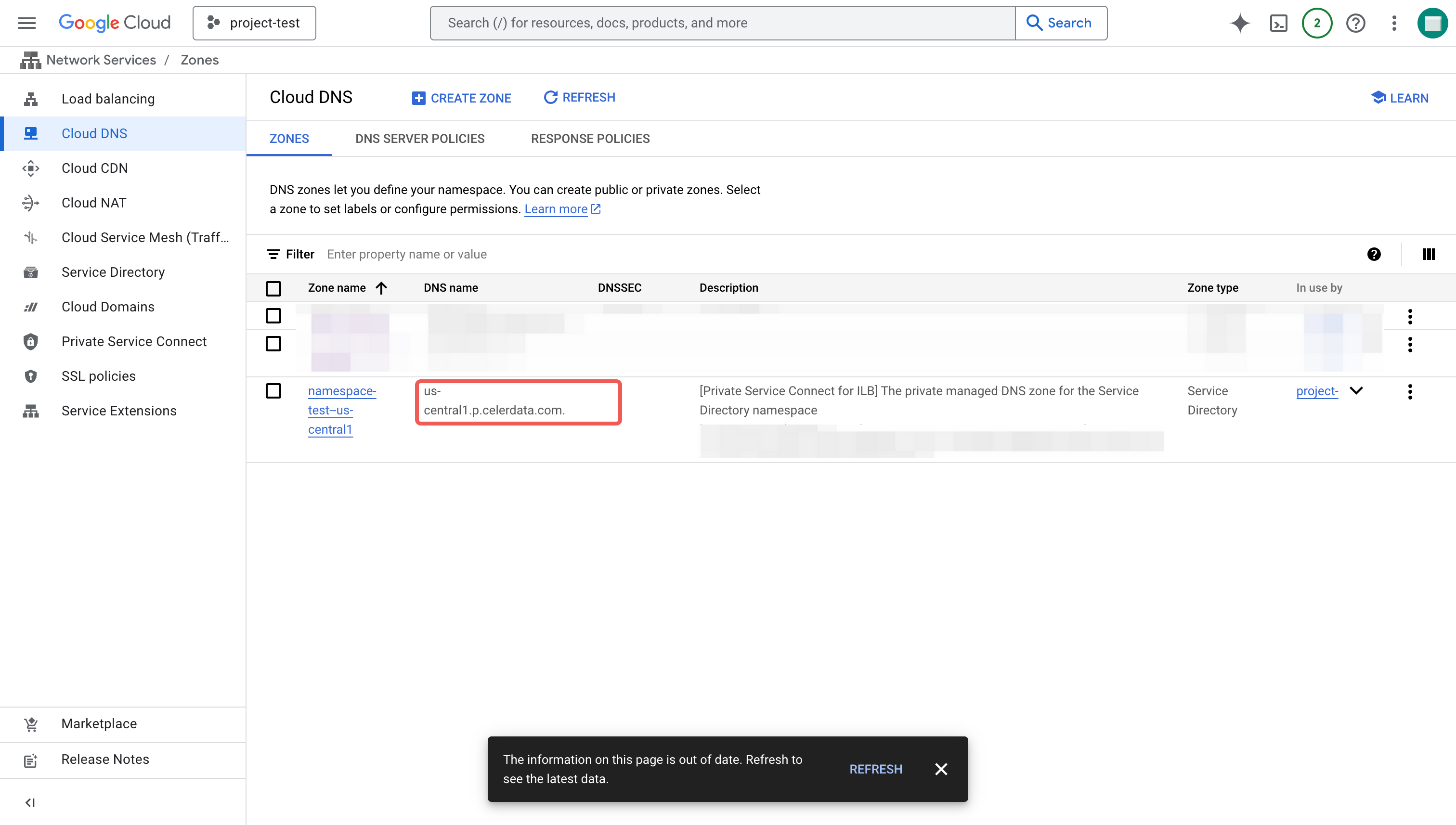

Cloud DNS レコードを確認する

- Google Cloud コンソール にサインインします。

- 左側のナビゲーションメニューを展開し、ネットワークサービス > Cloud DNS を選択します。

- DNS 名 が

{region}.p.celerdata.comの DNS ゾーンを見つけます。

例えば、クラスターが us-central1 にデプロイされる場合、DNS 名は us-central1.p.celerdata.com になります。

セキュアなトラフィックのためにエンドツーエンドプライベートリンクソリューションを使用する場合、デプロイメントサブネット内のすべての VM インスタンスは、PSC エンドポイントのプ�ライベート IP に解決される {endpoint_name}.{region}.p.celerdata.com ドメインの DNS レコードを持っている必要があります。これにより、サブネット内で {endpoint_name}.{region}.p.celerdata.com にアクセスするすべてのトラフィックが PSC エンドポイントに向かうことが保証されます。そうでない場合、CelerData クラスターコンソールにアクセスできません。

追加の考慮事項

Google Cloud Storage へのプライベートアクセスを有効にする

PSC エンドポイントを作成した後、クラスターはクラスターのデプロイメントと運用に必要な Google Cloud Storage へのアクセスを失う可能性があります。プライベートアクセスのためのネットワークを設定する に記載されている指示に従って、プライベートアクセスを有効にしてください。

エンドツーエンドプライベートリンクを有効にする

ほとんどのシナリオでは、CelerData クラスターをデプロイするために PSC エンドポイントを作成した場合、より安全なソリューションのために エンドツーエンドプライベートリンク をさらに有効にすることができます。プライベートリンクを使用すると、CelerData クラスターと CelerData コンソール間のすべてのトラフィックをプライベートサービス接続経由で制限できます。

この場合、デプロイメントウィザードの STEP3 で クラスターコンソールへのパブリックアクセスを有効にする を選択解除するか、デプロイメント後にクラスター詳細ページの セキュリティ タブで無効にする必要があります。また、プライベートリンクドメインを解決するための DNS レコードを作成する必要があります。詳細な指示については、プライベートリンクのためのネットワークを設定する を参照してください。

付録

GCP リージョンとサービスアタッチメント

| GCP リージョン | リージョン ID | サービスアタッチメント |

|---|---|---|

| US Central (Iowa) | us-central1 | projects/celerdata-byoc-1683716900563/regions/us-central1/serviceAttachments/us-central1-privatelink |

| US West (Salt Lake City) | us-west3 | projects/celerdata-byoc-1683716900563/regions/us-west3/serviceAttachments/us-west3-privatelink |