Use SAML SSO

CelerData は、Security Assertion Markup Language (SAML) シングルサインオン (SSO) を使用したユーザー認証をサポートしています。SSO により、アカウント管理者は特定のアイデンティティプロバイダー (IdP) を介して CelerData メンバーを認証できます。これにより、メンバーは IdP にログインした後、CelerData Cloud アカウントに追加のログイン資格情報なしでサインインできます。

NOTE

- SSO を設定できるのはアカウント管理者のみです。

- SSO が有効になると、アカウントの作成者は自分のログイン資格情報と SSO の両方を使用してそのアカウントにサインインできます。そのアカウント内の他のメンバーは、SSO を使用してのみそのアカウントにサインインできます。

- 現在、CelerData クラスターは SSO との統合をサポートしていません。SQL コマンドを使用してクラスター内にユーザーを作成する必要があります。詳細については、CelerData クラスターでのデータベースユーザーの管理 を参照してください。

- 現在、CelerData Cloud アカウントは IdP として Okta と Google のみをサポートしています。

SSO を有効にする

以下のチュートリアルでは、Okta と Google の両方の例を示します。

ステップ 1: CelerData リダイレクト URL を準備する

- アカウント管理者として CelerData Cloud BYOC コンソール にサインインします。

- 左側のナビゲーションペインで、Account > Account settings を選択します。

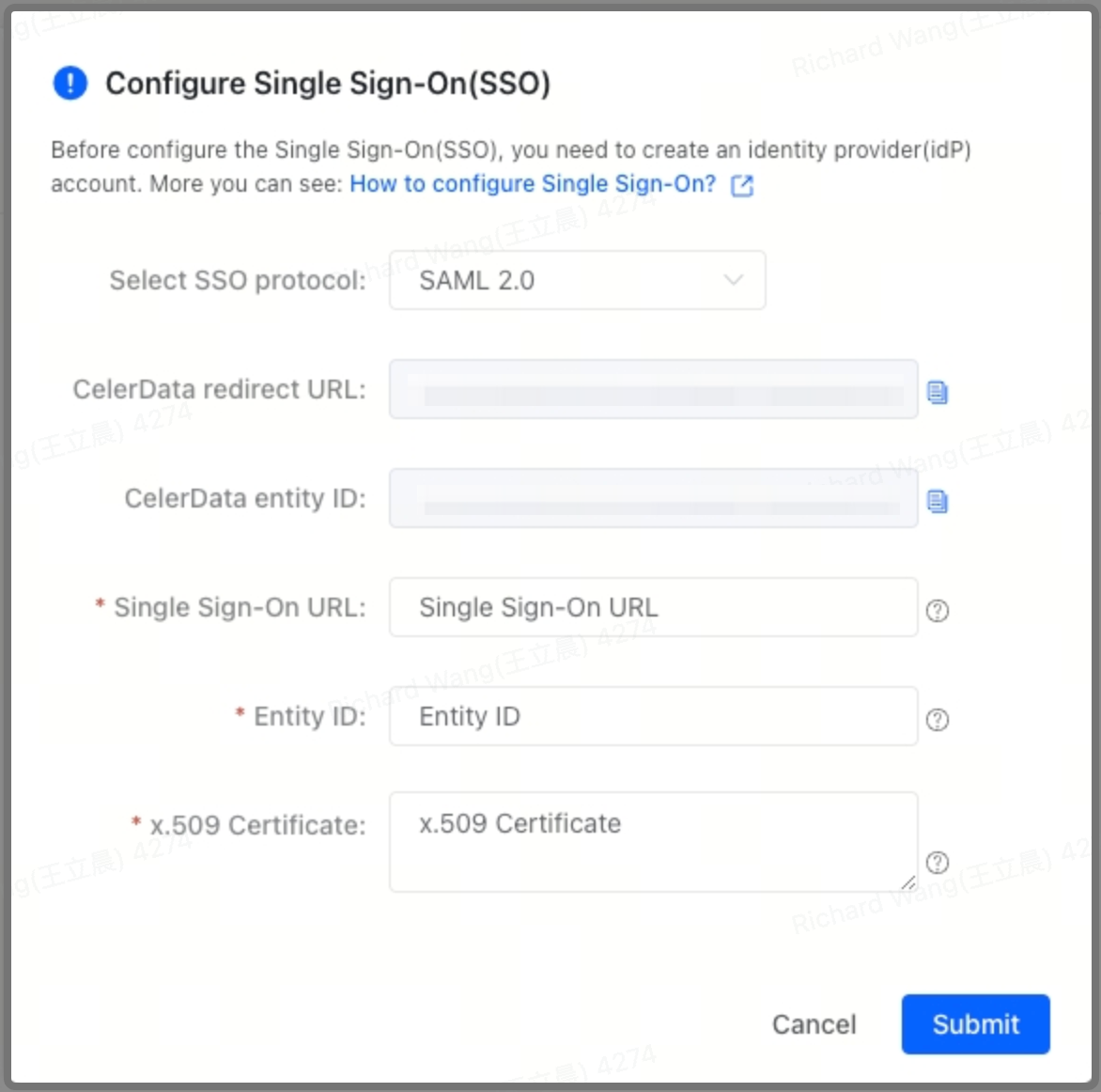

- Account settings ページの Single sign-on タブで、Configure をクリックして Configure Single Sign-On(SSO) ダイアログボックスを表示します。

- Configure Single Sign-On(SSO) ダイアログボックスで、IdP がサポートする SSO プロトコルを選択します。現在、SAML 2.0 のみがサポートされています。

- CelerData redirect URL フィールドの横にある Copy アイコンをクリックして、URL を適切に保存します。

- Google を IdP として使用する場合は、CelerData entity ID フィールドの横にある Copy アイコンをクリックして、エンティティ ID を適切に保存する必要があります。

NOTE

CelerData Cloud BYOC コンソールを閉じないでください。次のステップでコンソール上でさらに設定を完了する必要があります。

ステップ 2: IdP を設定する

- Use Okta as IdP

- Use Google as IdP

- Use Azure as IdP

IdP を設定するには、次の手順に従います。

-

管理者権限を持つメンバーとして Okta 管理コンソール にサインインします。

-

左側のナビゲーションペインで、Applications > Applications を選択します。

-

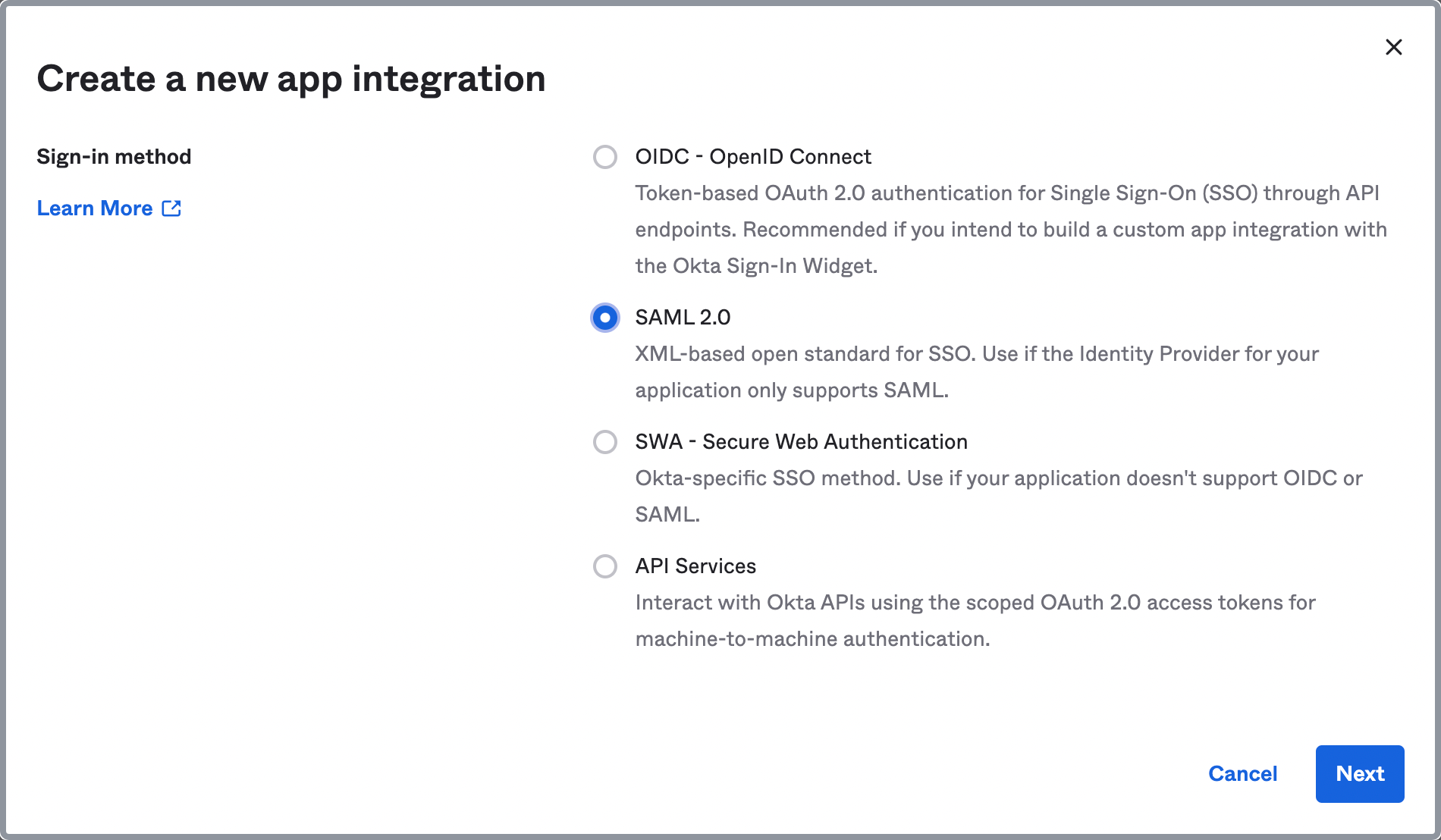

Applications ページで、Create App Integration をクリックして Create a new app integration ダイアログボックスを表示します。

-

Create a new app integration ダイアログボックスで、適切なサインイン方法を選択します。現在、CelerData は SAML 2.0 のみをサポートしています。

-

Next をクリックします。

-

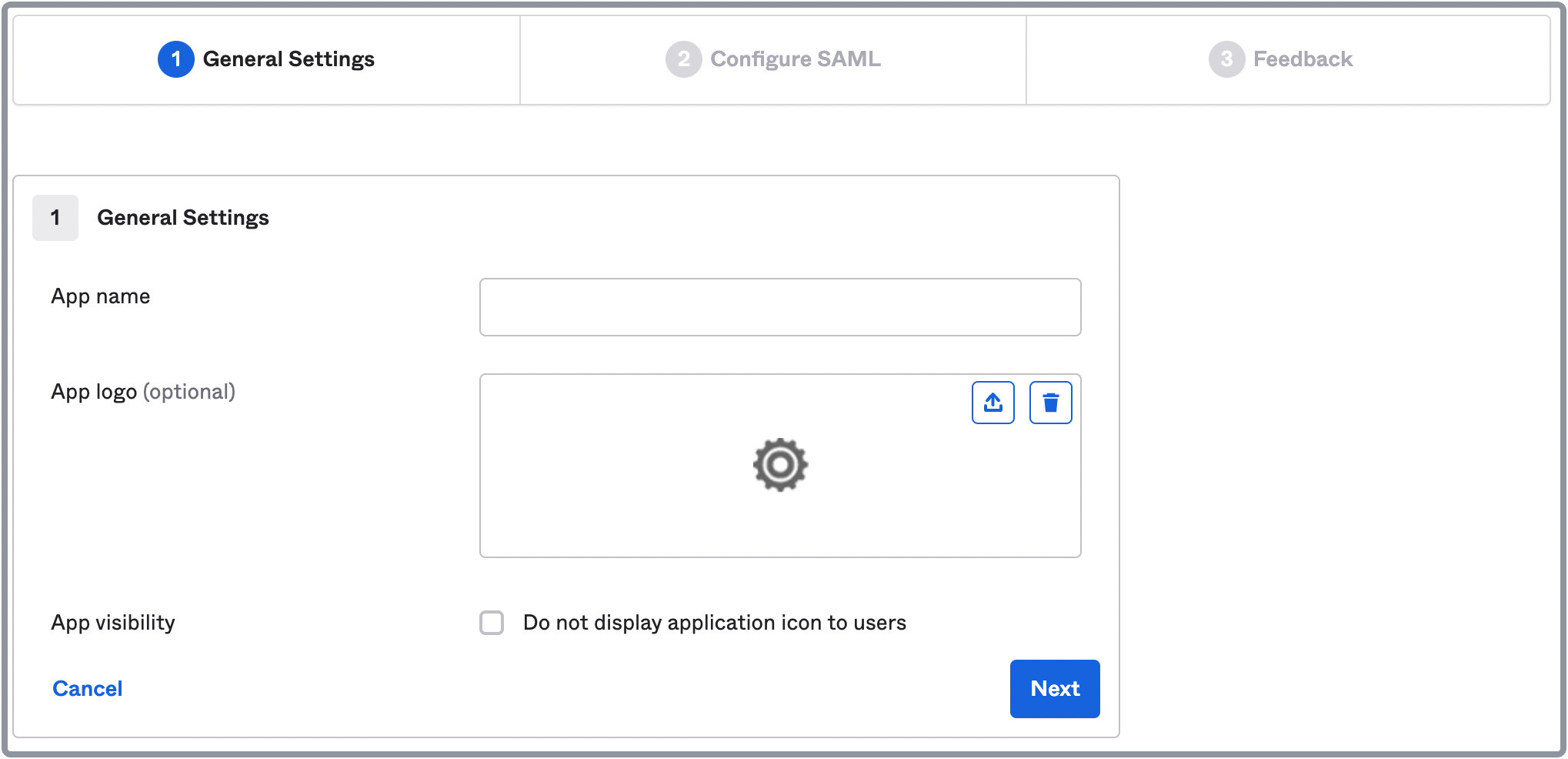

Create SAML Integration ページの General Settings タブで、アプリケーションの名前を入力し、オプションでアプリケーションのロゴをアップロードし、アプリケーションの可視性を有効にするかどうかを指定し、Next をクリックします。

-

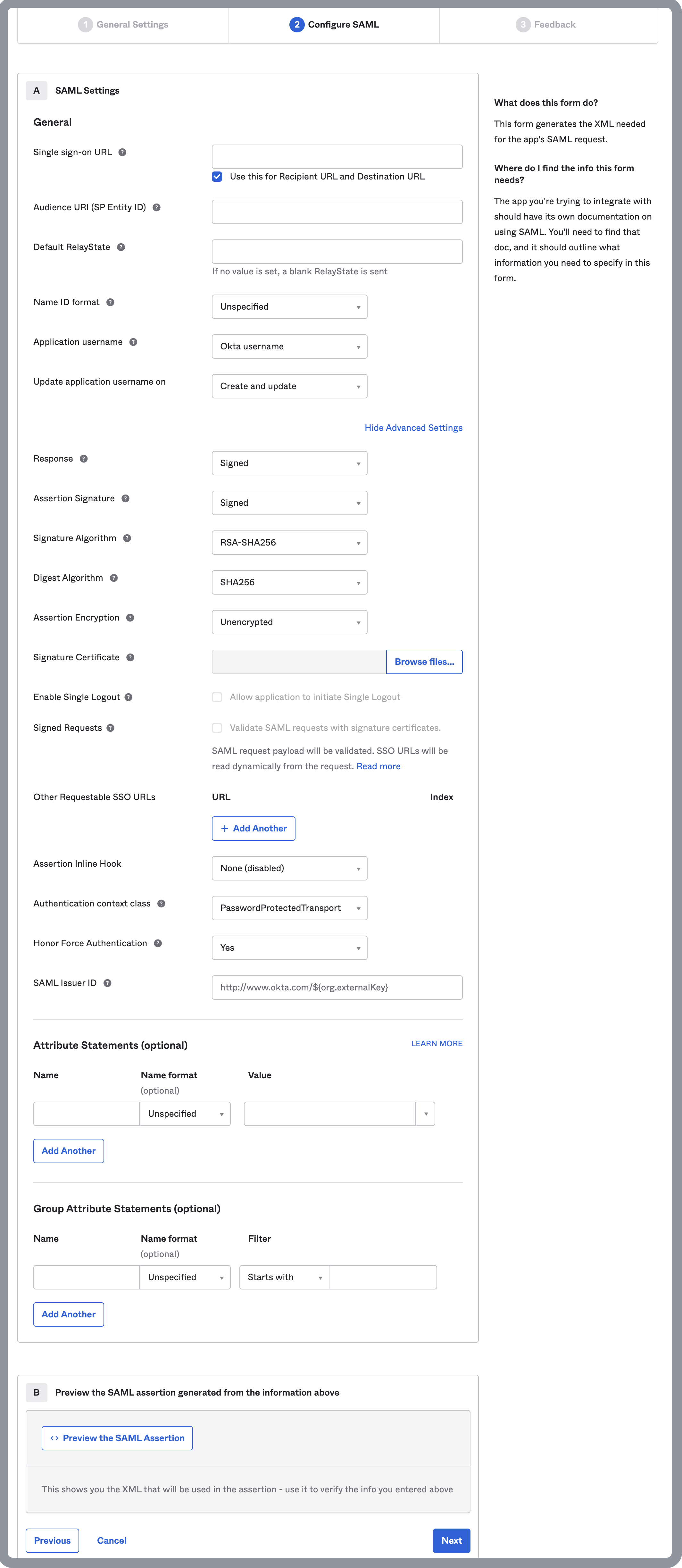

Create SAML Integration ページの Configure SAML タブで、次のように SAML 設定を構成します。

a. コピーした CelerData リダイレクト URL を Single sign-on URL フィールドに貼り付けます。

b. Audience URI を入力します。Audience URI は、SAML アサーションの対象となるアプリケーション定義の一意の識別子です。通常、アプリケーションの SP Entity ID です。例:

urn:celerdata。c. Name ID format ドロップダウンリストから EmailAddress を選択します。

d. Application username ドロップダウンリストから Email を選択します。

e. Update application username on ドロップダウンリストから Create and update を選択します。

f. Show Advanced Settings をクリックし、SAML Issuer ID を入力します。これは

http://www.okta.com/で始まり、最後に識別子が付いた URL です。例:http://www.okta.com/celerdata。g. ここで言及されていない項目は変更せずにそのままにして、Next をクリックします。

-

Create SAML Integration ページの Feedback タブで、I'm an Okta customer adding an internal app を選択し、Finish をクリックします。

-

Okta コンソールの左側のナビゲーションペインで、Applications > Applications を選択します。

-

Applications ページで、作成したアプリケーションをクリックしてアプリケーション詳細ページに入ります。

-

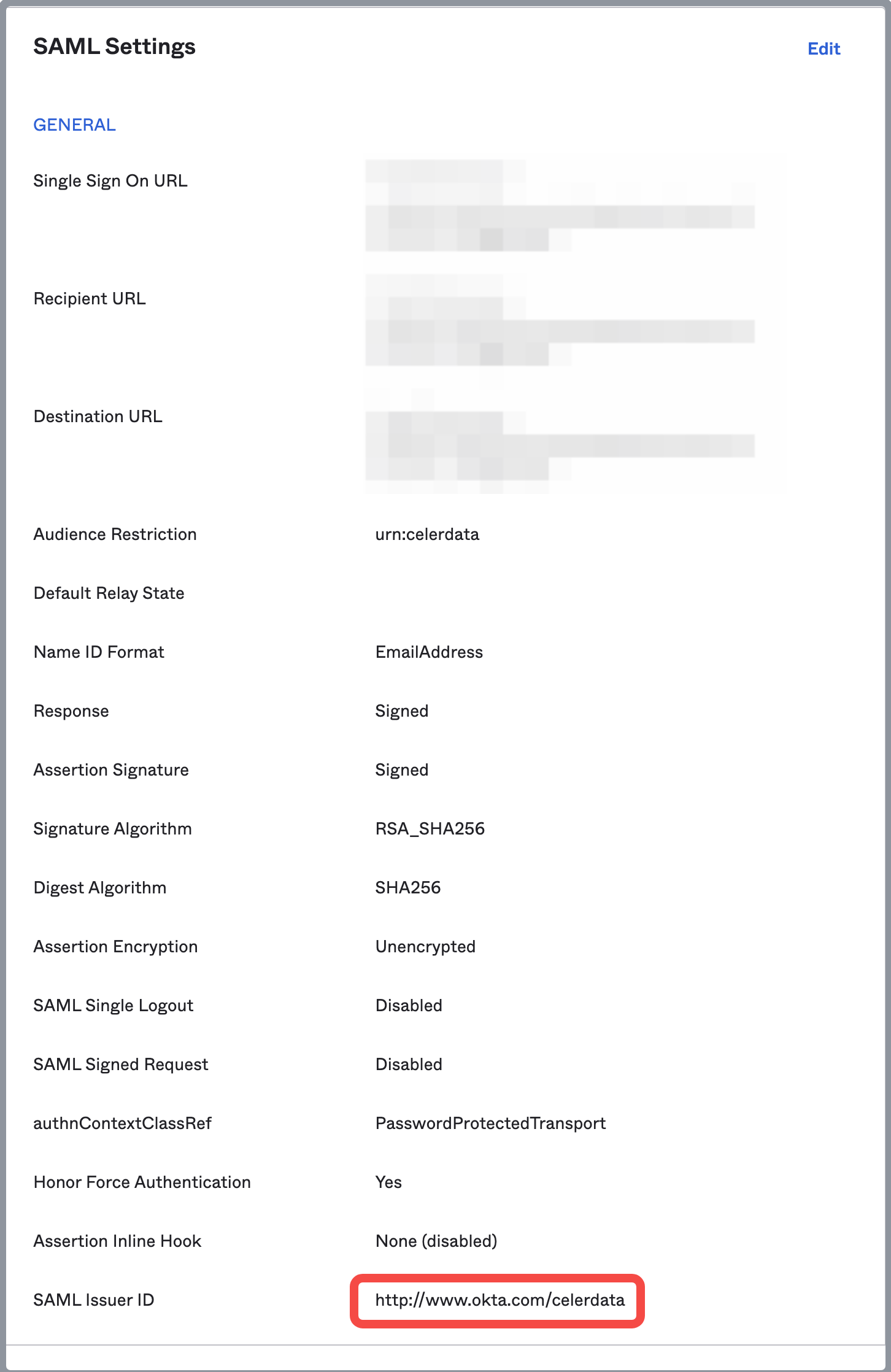

General タブの SAML Settings セクションで、SAML Issuer ID をコピーして適切に保存します。

-

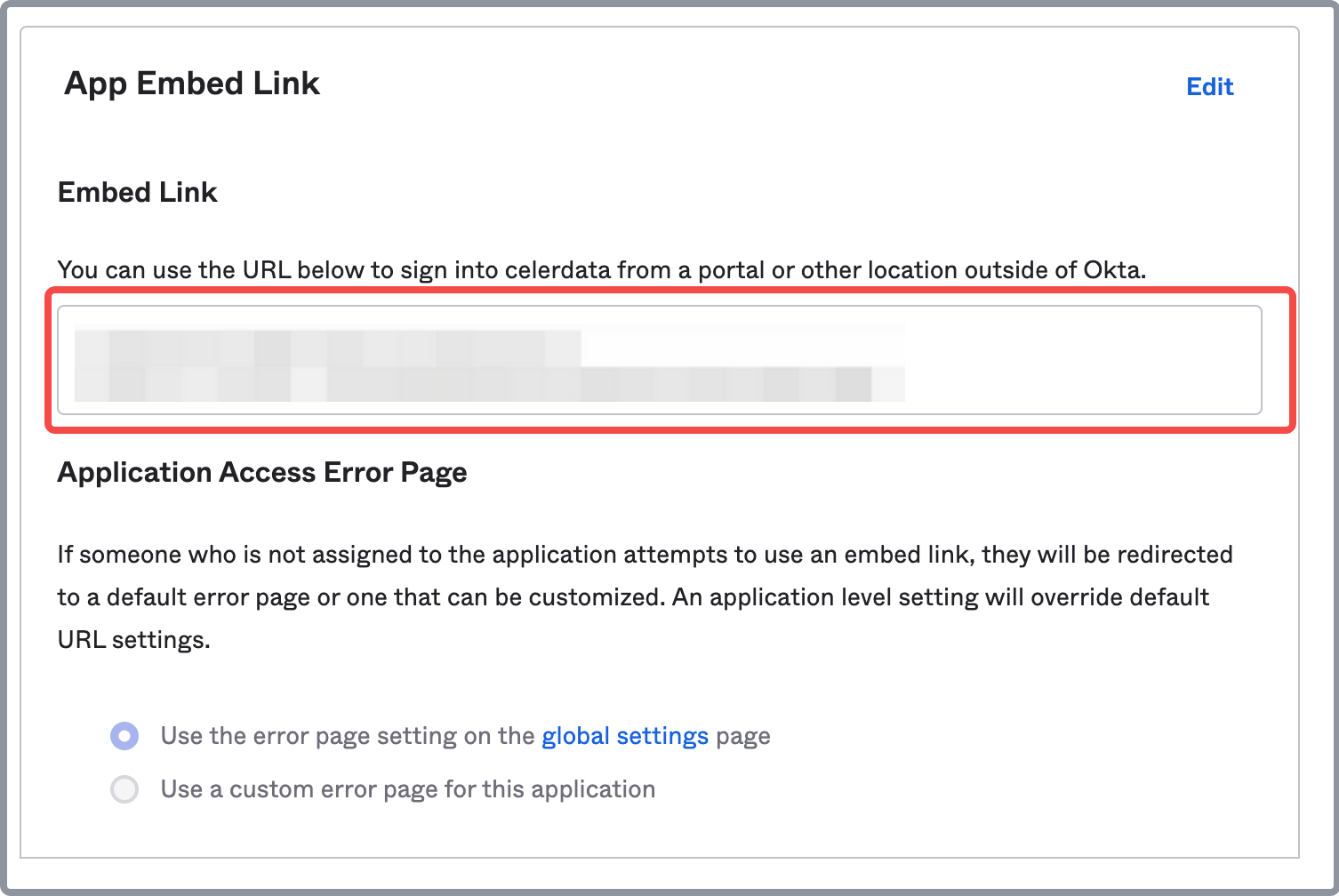

General タブの App Embed Link セクションで、埋め込みリンクをコピーして適切に保存します。

-

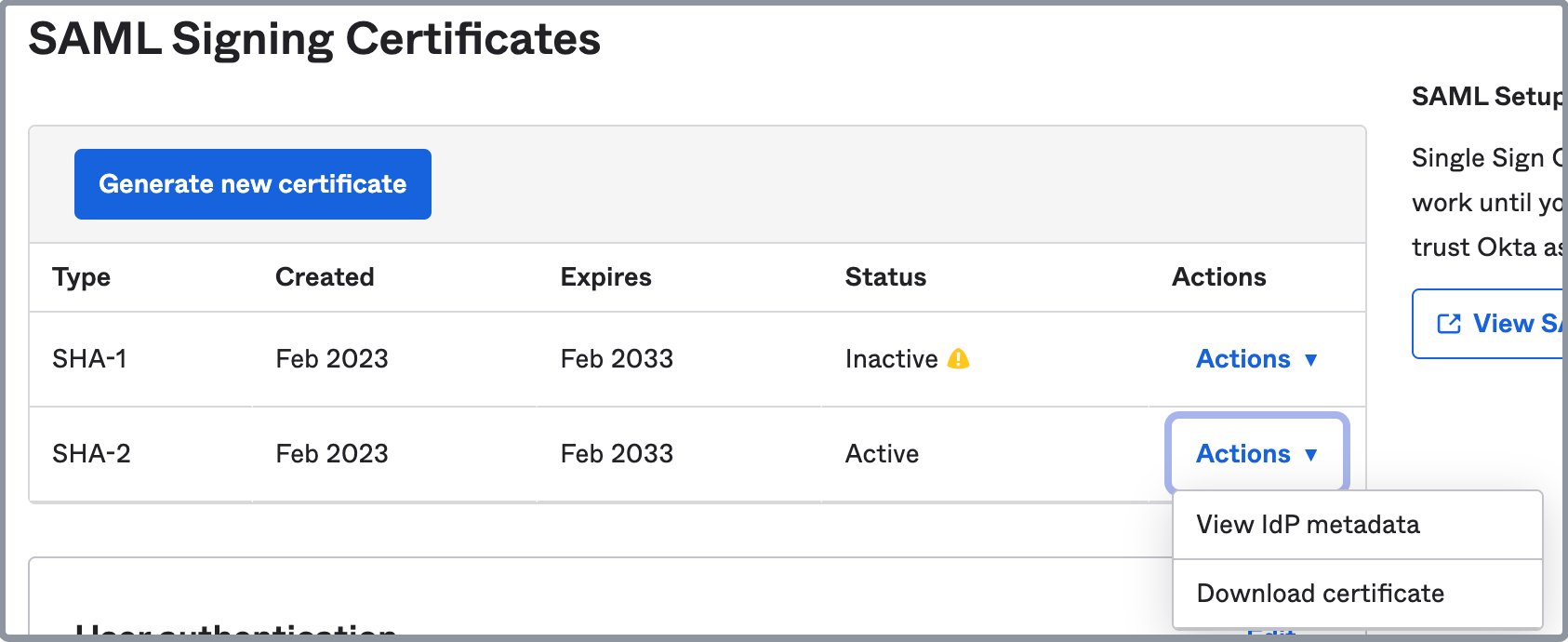

Sign On タブの SAML Signing Certificates セクションで、アクティブな証明書を選択し、Actions ドロップダウンリストから Download certificate を選択して証明書ファイルをダウンロードします。

-

CelerData にアクセスするユーザーを、作成した��アプリ統合に割り当てます。

IdP を設定するには、次の手順に従います。

-

管理者権限を持つユーザーとして Google 管理コンソール にサインインします。

-

左側のナビゲーションペインで、Apps > Web and mobile apps を選択します。

-

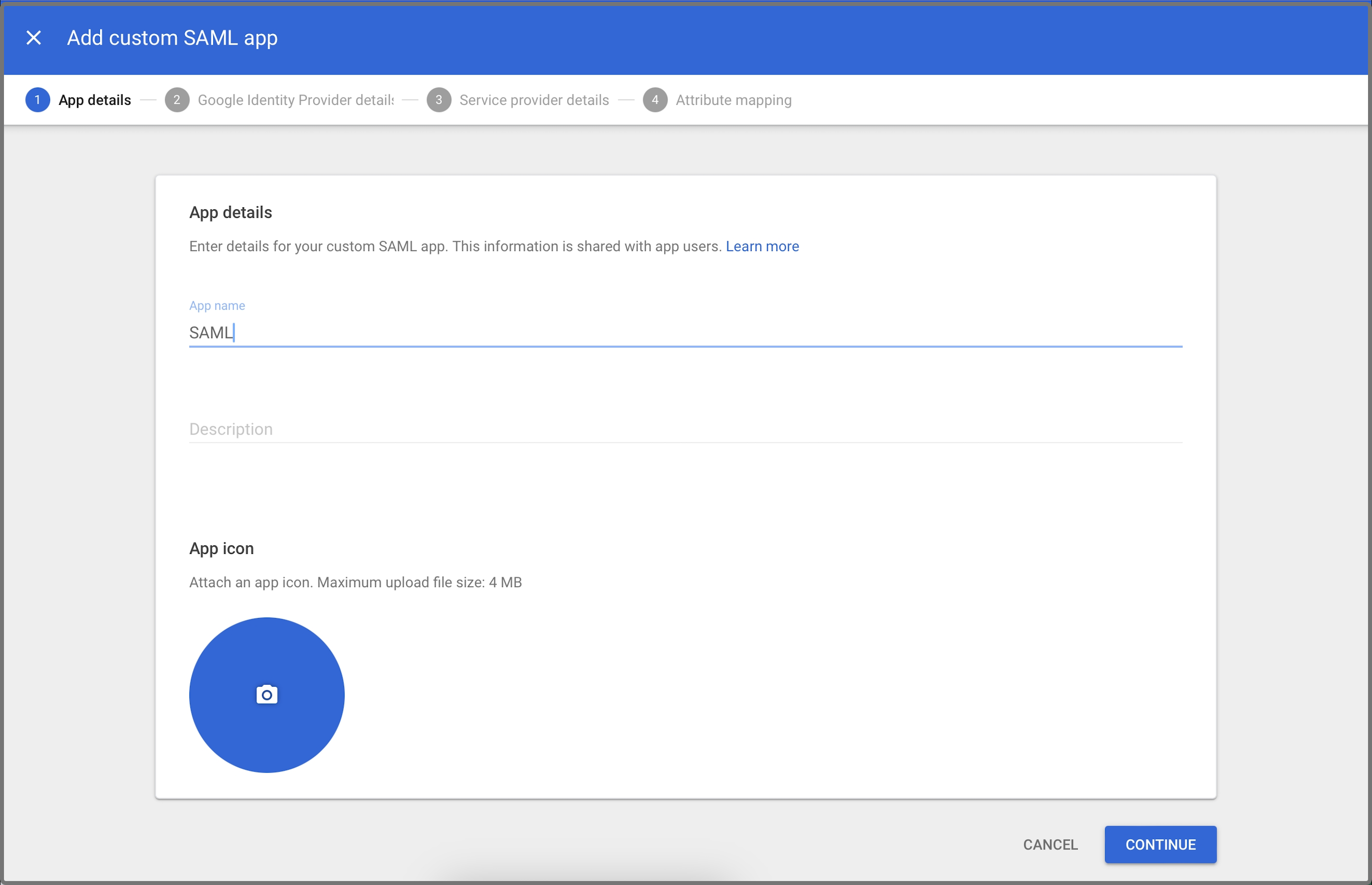

Web and mobile apps ページで、Add app をクリックし、Add custom SAML app を選択します。

-

App details タブで、アプリの名前を入力し、アプリアイコンをアップロードします。その後、CONTINUE をクリックします。

-

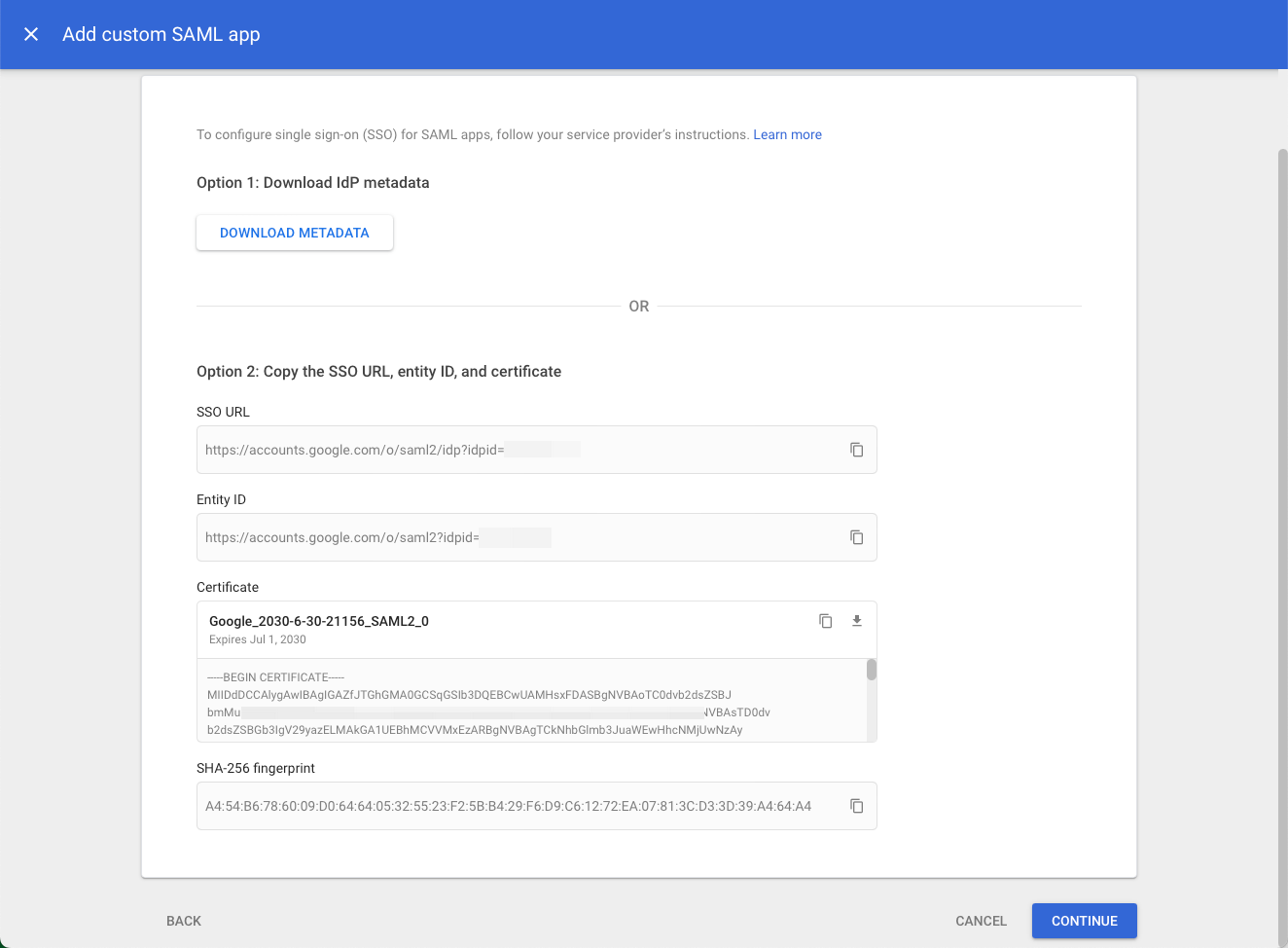

Google Identity Provider details タブで、SSO URL、Entity ID、および Certificate をコピーするために Copy アイコンをクリックし、適切に保存します。その後、CONTINUE をクリックします。

-

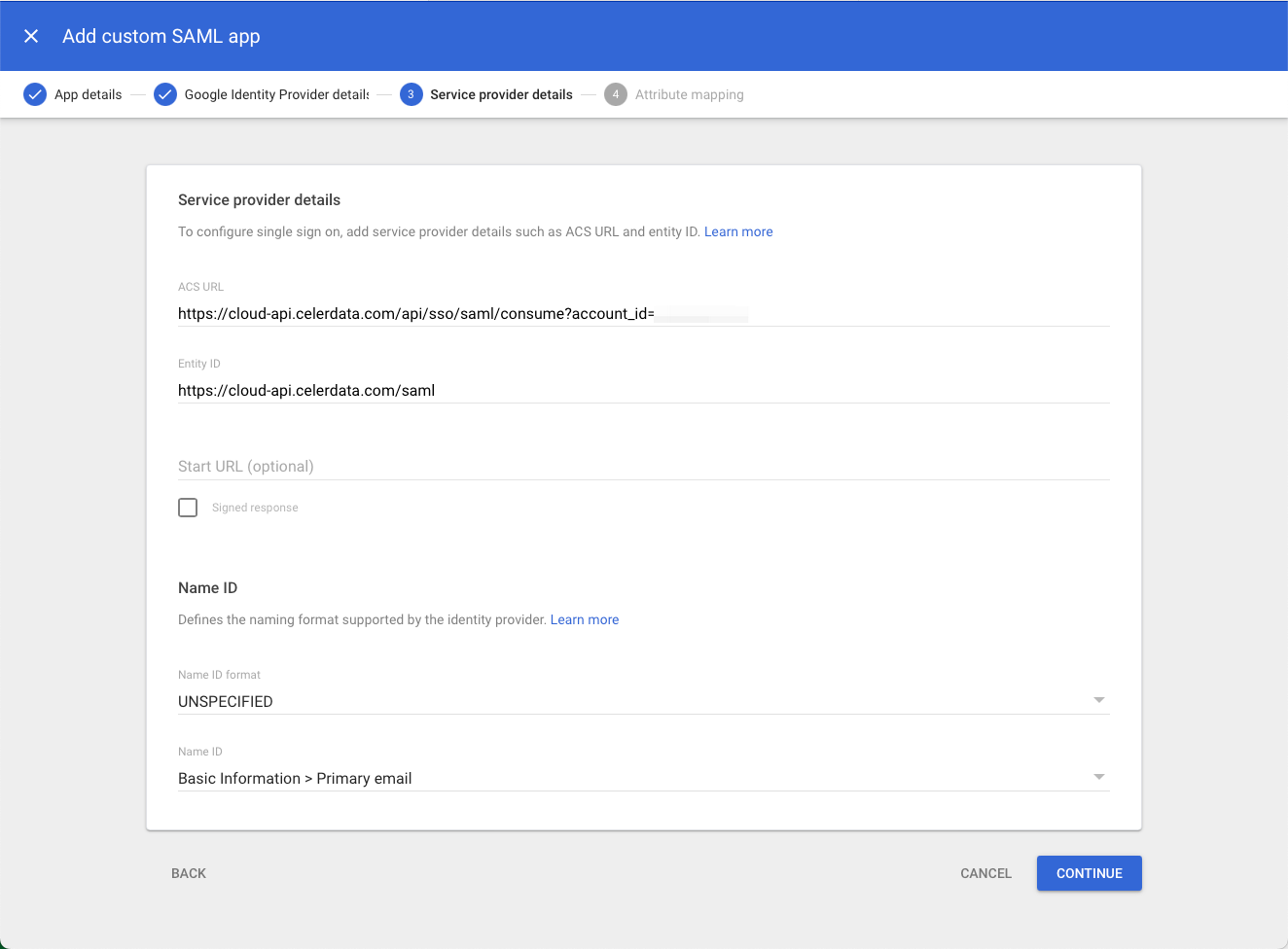

Service provider details タブで、CelerData redirect URL を ACS URL フィールドに、CelerData entity ID を Entity ID フィールドに貼り付けます。その後、ここで��言及されていない項目は変更せずにそのままにして、CONTINUE をクリックします。

-

Attribute mapping タブで、FINISH をクリックします。

-

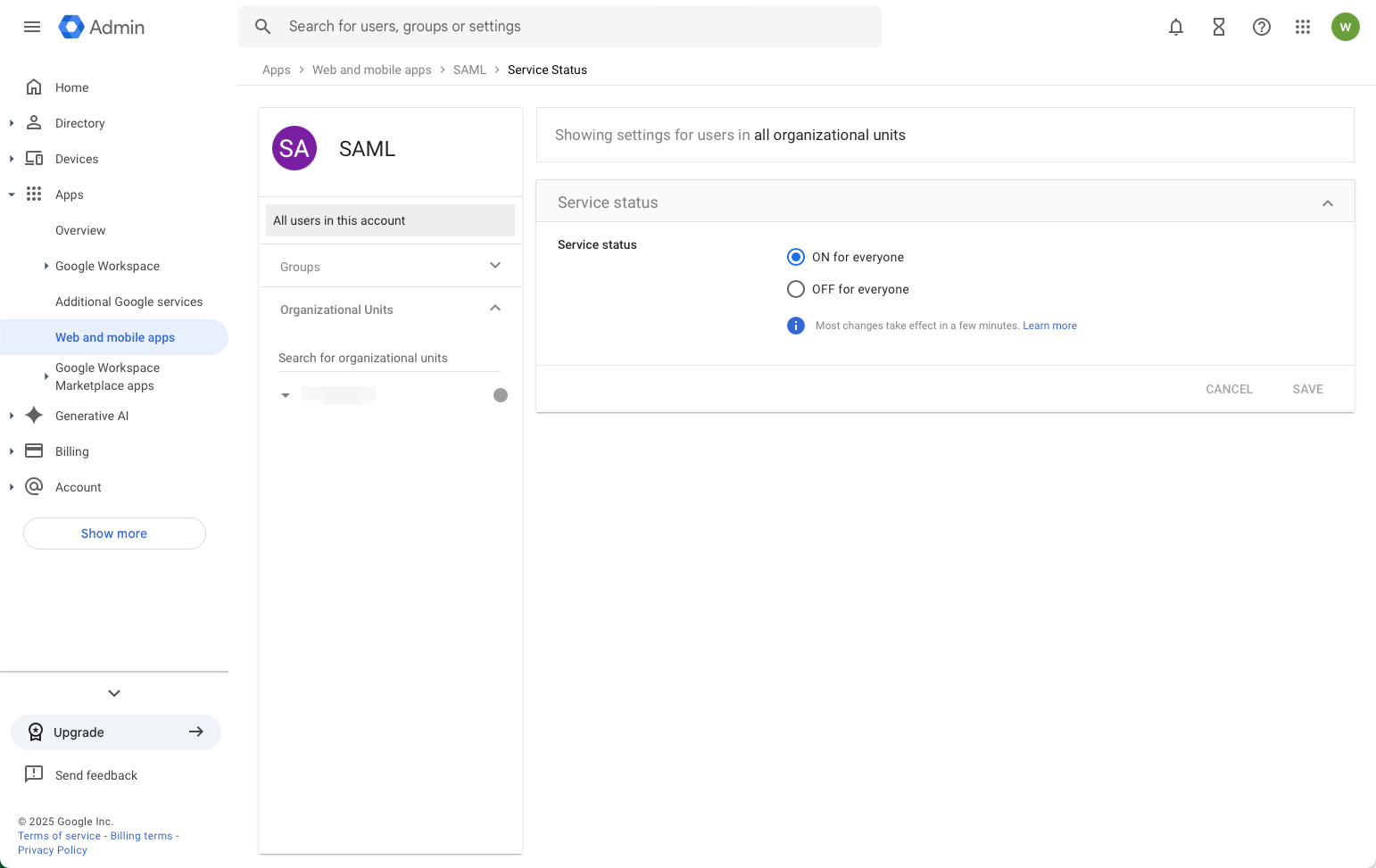

Apps > Web and mobile apps > SAML > Service Status ページで、作成したアプリの Service status が On for everyone であることを確認します。

IdP を設定するには、次の手順に従います。

-

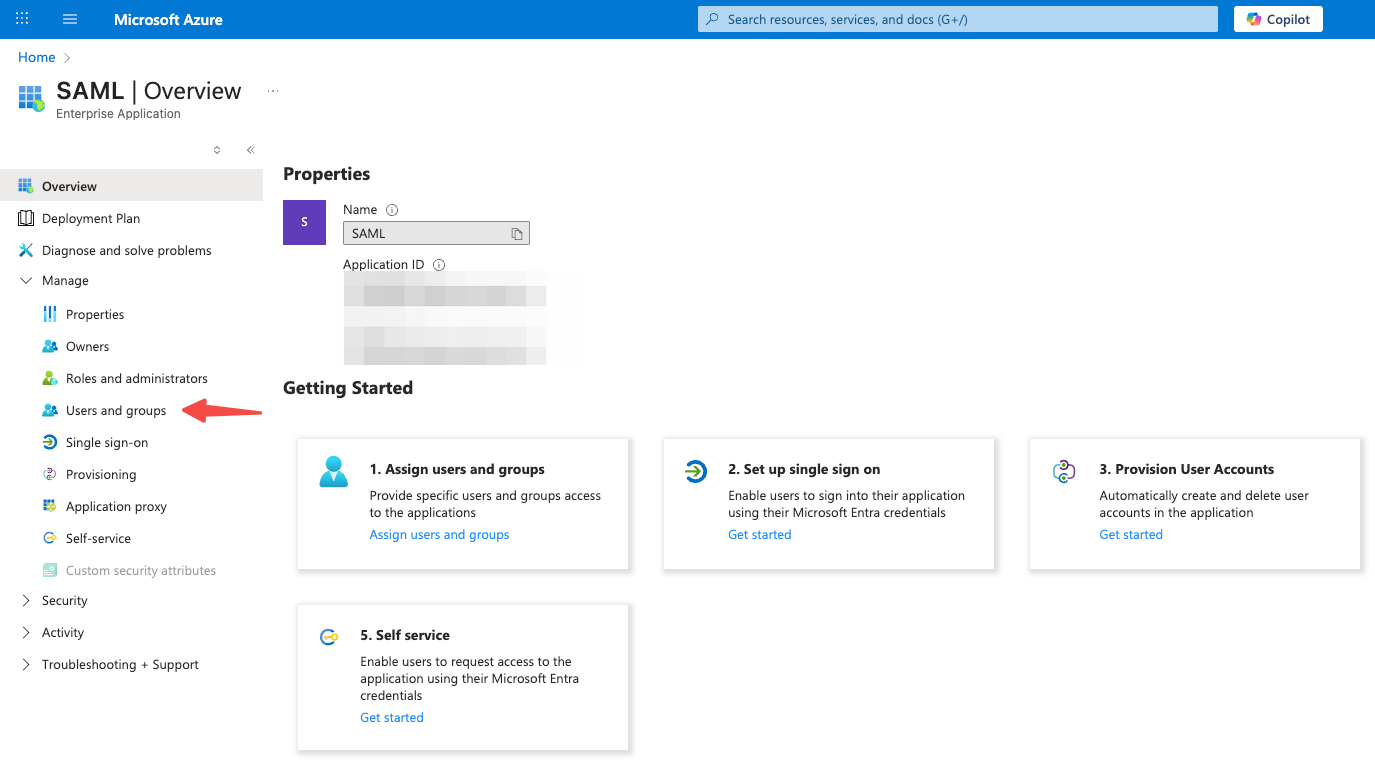

管理者権限を持つユーザーとして Microsoft Azure ポータル にサインインします。

-

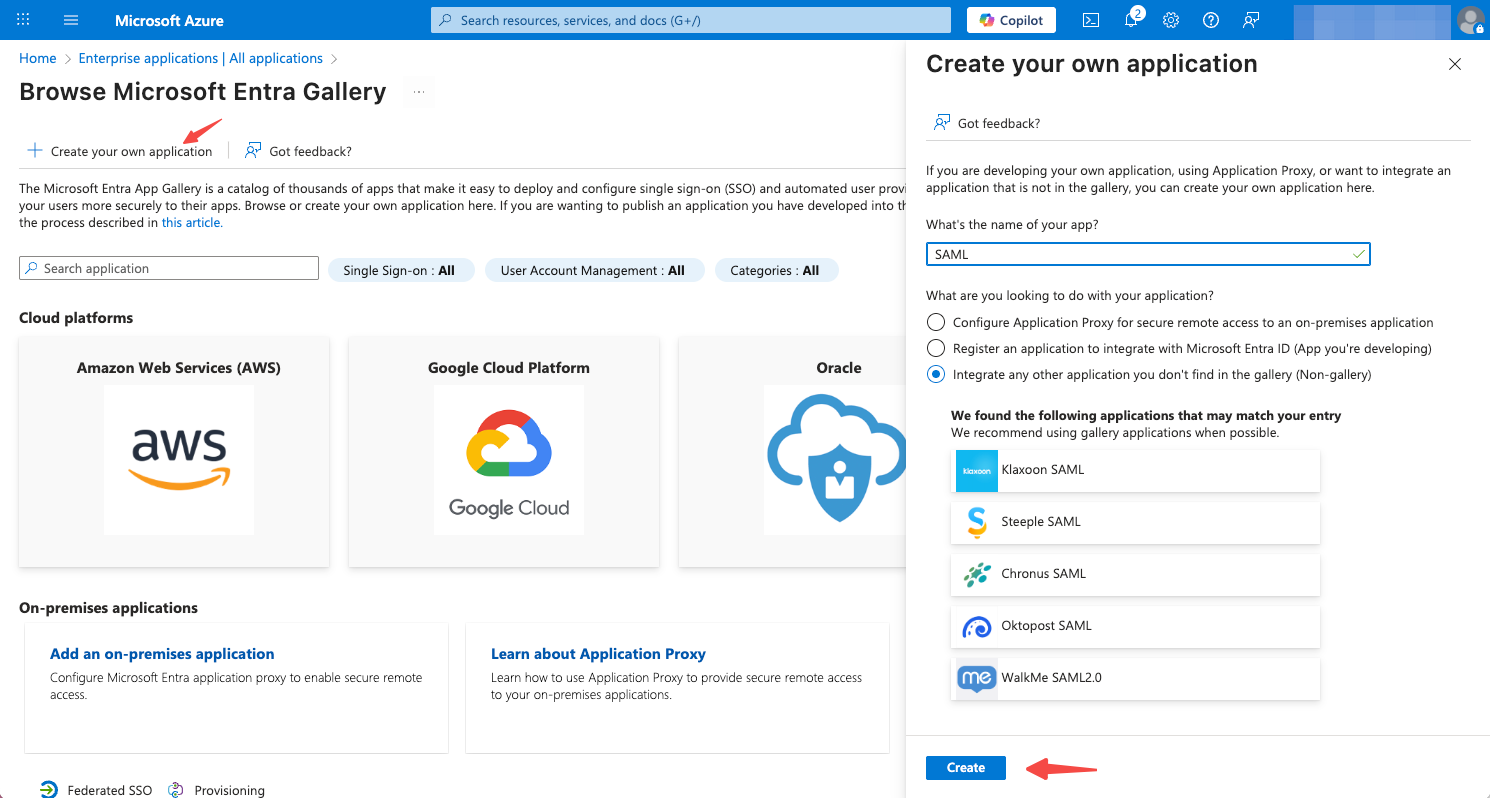

Enterprise applications サービスページに移動し、New application をクリックします。表示される新しいページで、Create your own application をクリックします。

-

Create your own application タブで、アプリの名前を入力し、Create をクリックします。

-

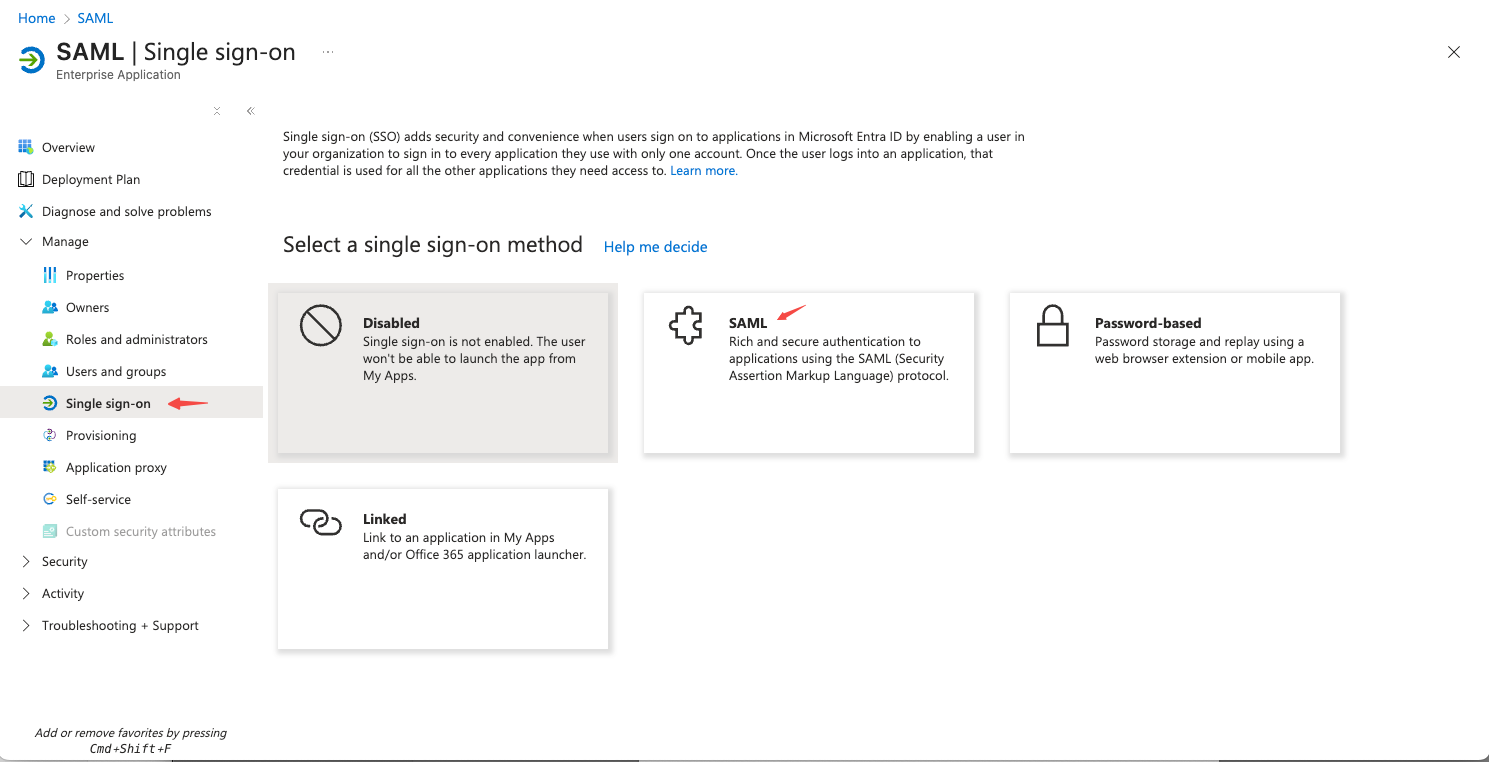

アプリケーション詳細ページの左側のナビゲーションペインで、Manage > Single sign-on を選択します。Single sign-on ページで、SAML を選択して続行します。

-

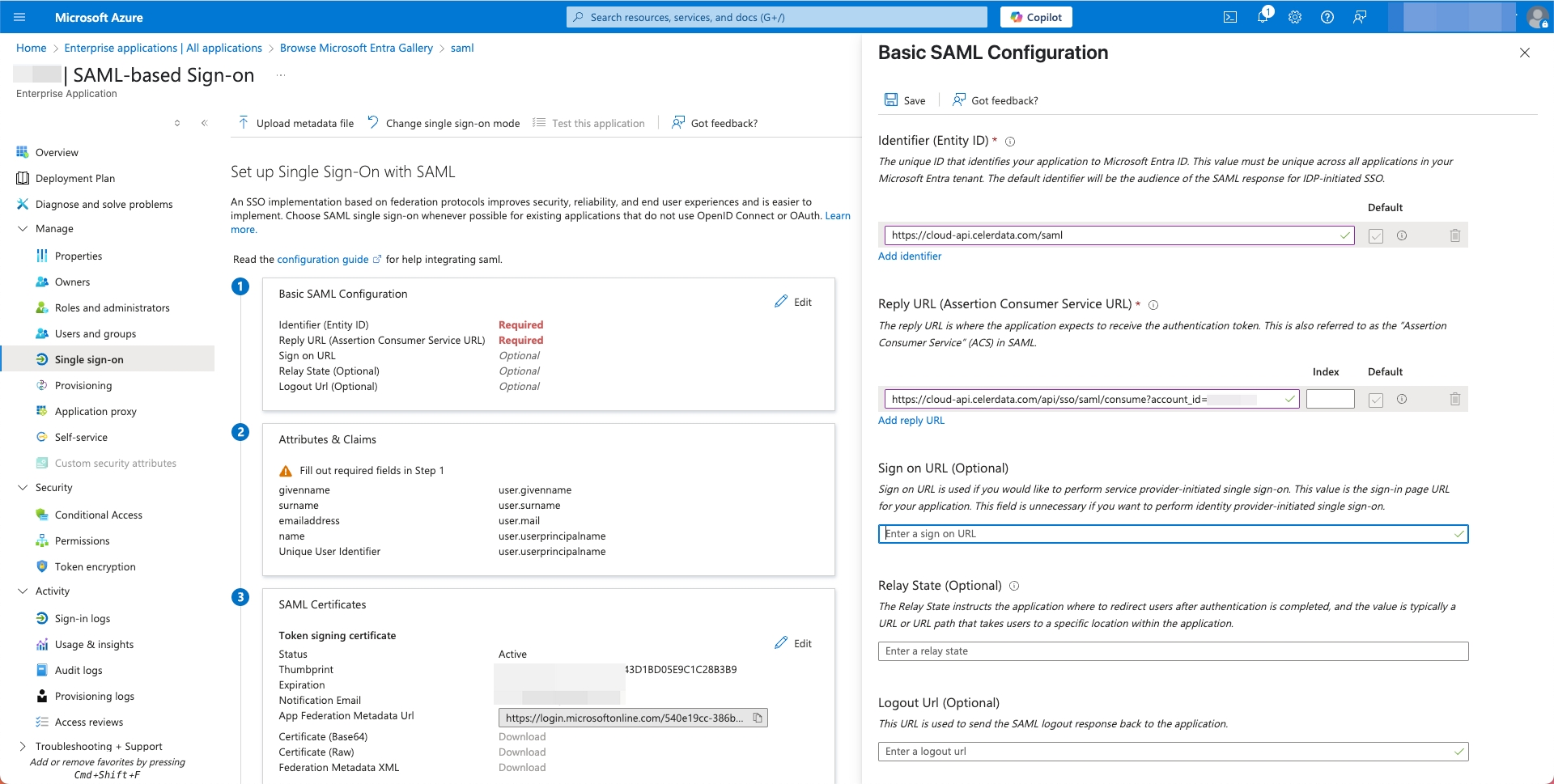

SAML-based sign-on ページの Basic SAML Configuration タブで、CelerData entity ID を Identifier (Entity ID) フィールドに、CelerData redirect URL を Reply URL (Assertion Consumer Service URL) フィールドに貼り付けます。その後、Save をクリックします。

-

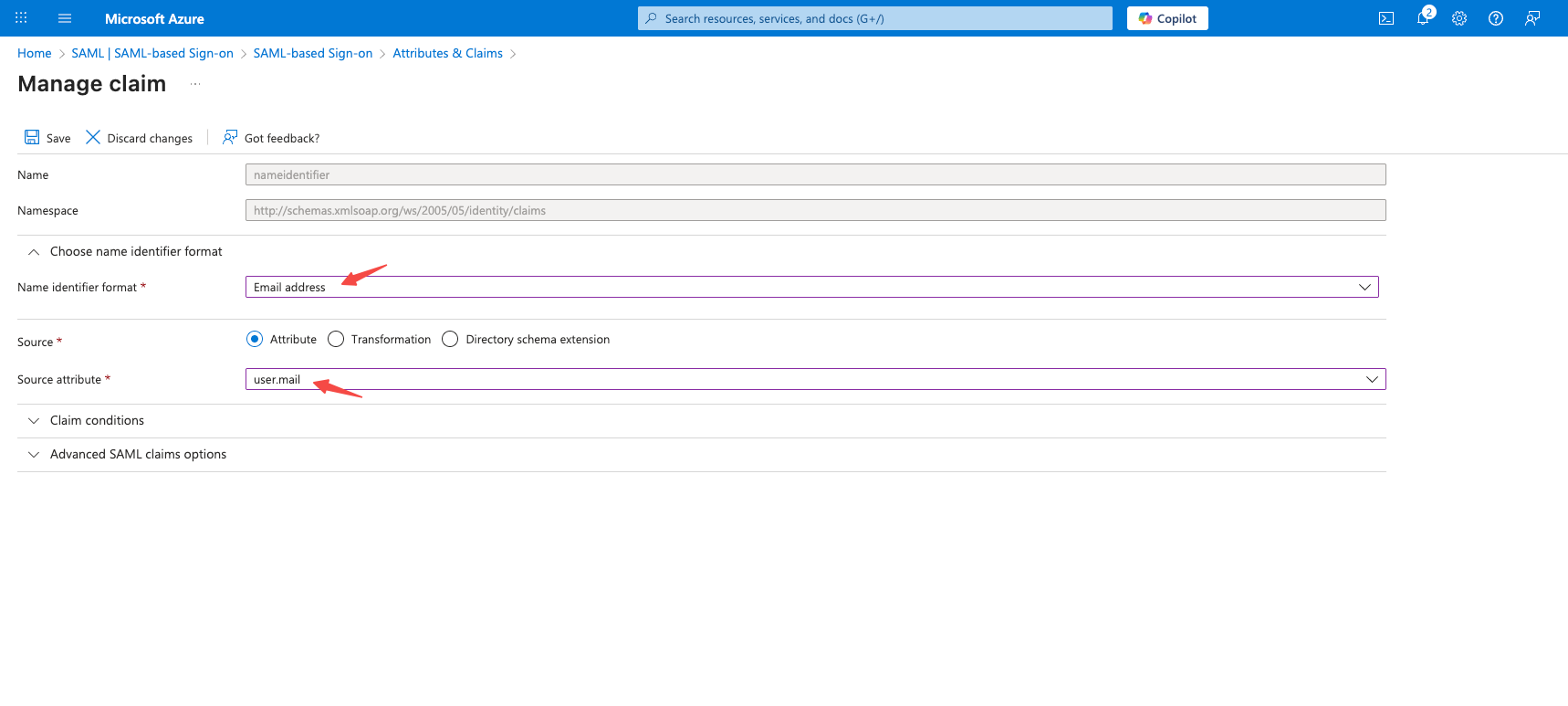

表示される Manage claim ページで、Name identifier format ドロップダウンリストから Email address を選択し、Source として Attribute を選択し、Source attribute ドロップダウンリストから user.mail を選択します。その後、Save をクリックします。

-

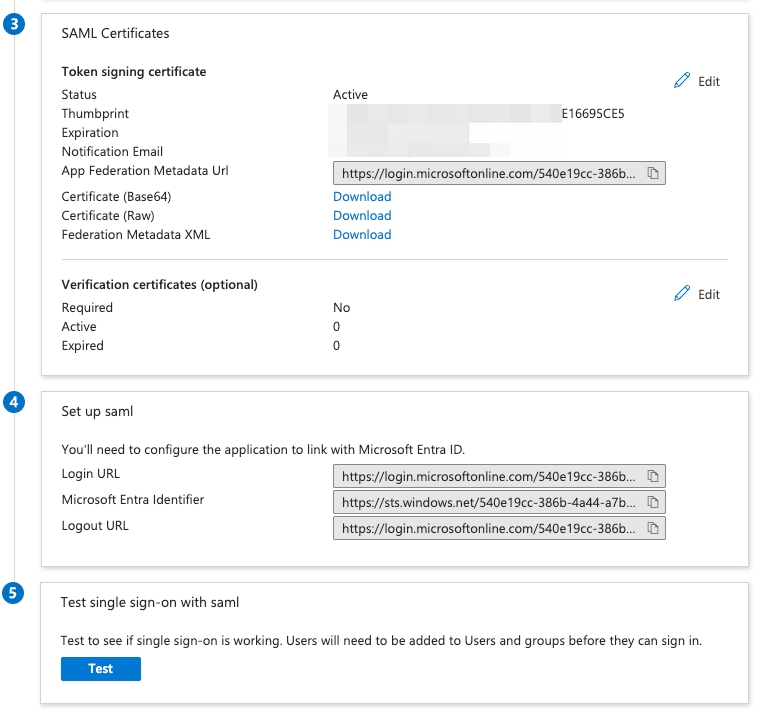

SAML-based sign-on ページで、Certificate (Base64) をダウンロードし、Login URL と Microsoft Entra Identifier をコピーするために Copy アイコンをクリックし、適切に保存します。

-

アプリケーション詳細ページの左側のナビゲーションペインで、Manage > Single sign-on を選択します。ユーザーとグループをアプリケーションに割り当てることを確認します。

ステップ 3: CelerData で SSO を設定して有効にする

- CelerData Cloud BYOC コンソールの Configure Single Sign-On(SSO) ダイアログボックスに戻ります。

- コピーした Okta の App Embed Link(または Google の SSO URL、または Azure の Login URL)を Single Sign-On URL フィールドに貼り付けます。

- コピーした Okta の SAML Issuer ID(または Google の Entity ID、または Azure の Microsoft Entra Identifier)を Entity ID フィールドに貼り付けます。

- IdP からダウンロードまたはコピーした証明書ファイルの内容を x.509 Certificate フィールドに貼り付けます。内容は

-----BEGIN CERTIFICATE-----で始まり、-----END CERTIFICATE-----で終わる文字列である必要があります。 - Save をクリックします。

- Account settings ページの Single Sign-On (SSO) タブで、作成した SSO 設定を見つけて、Enable をクリックします。

以下の表は、CelerData と Okta 間で必要な情報の対応を示しています。

| Copy from Okta console > Applications > Applications > choose your application > | Paste to CelerData Cloud BYOC console > Account > Account settings > Single sign-on > Configure > Configure Single Sign-On(SSO) > |

|---|---|

| General > SAML Settings > SAML Issuer ID | Entity ID |

| General > App Embed Link > Embed Link | Single Sign-On URL |

| Sign On > SAML Signing Certificates > choose an active certificate > Actions > Download certificate | x.509 Certificate |

SSO を無効にする

- アカウント管理者と��して CelerData Cloud BYOC コンソール にサインインします。

- 左側のナビゲーションペインで、Account > Account settings を選択します。

- Account settings ページの Single Sign-On (SSO) タブで、Disable をクリックします。

NOTE

SSO の有効化または無効化は、CelerData のメンバーのパスワードを削除しません。SSO が無効になった後も、すでにパスワードを持っているメンバーはパスワードで CelerData にサインインできます。ただし、SSO が有効な間に招待されたメンバーにはパスワードがありません。CelerData にサインインする際に Forget Password をクリックしてパスワードをリセットする必要があります。

SSO 設定を変更する

- アカウント管理者として CelerData Cloud BYOC コンソール にサインインします。

- 左側のナビゲーションペインで、Account > Account settings を選択します。

- Account settings ページの Single Sign-On (SSO) タブで、Configure をクリックします。

- SSO 設定を変更した後、Save をクリックします。

NOTE

SSO 設定を削除したい場合は、すべての設定を削除して Save をクリックできます。その後、SSO は自動的に無効になります。

SSO が有効なときに新しいメンバーをアカウントに招待する

SSO が有効な場合、新しいメンバーを IdP と CelerData の両方に招待する必要があります。両方の招待に使用したメールアドレスは同じでなければなりません。

招待されるメンバーは、IdP と CelerData の両方から招待メールを受け取ります。まず IdP でログイン資格情報を設定し、その後 SSO でアカウントにサインインする必要があります。

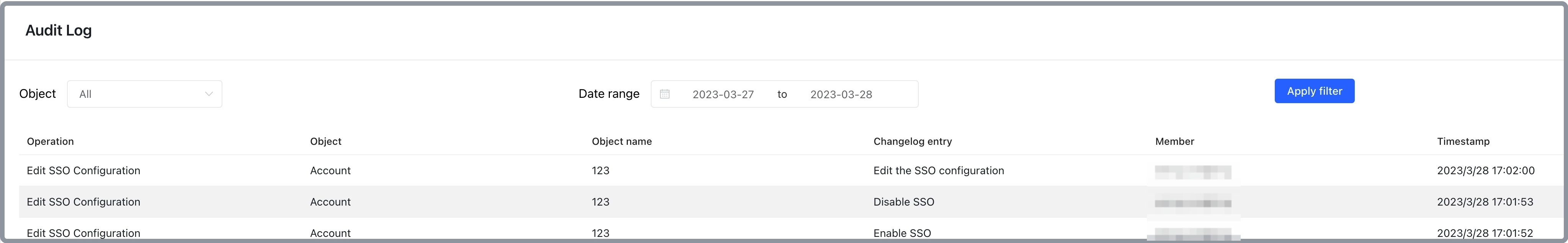

SSO 使用時の監査ログを監視する

SSO の有効化、無効化、および編集は、以下のように監査ログを生成します。