AWS デプロイメントのためのセキュリティグループとインバウンドおよびアウトバウンドルール

このトピックでは、CelerData クラスターに必要なセキュリティグループとインバウンド & アウトバウンドルールの詳細情報を提供します。

概要

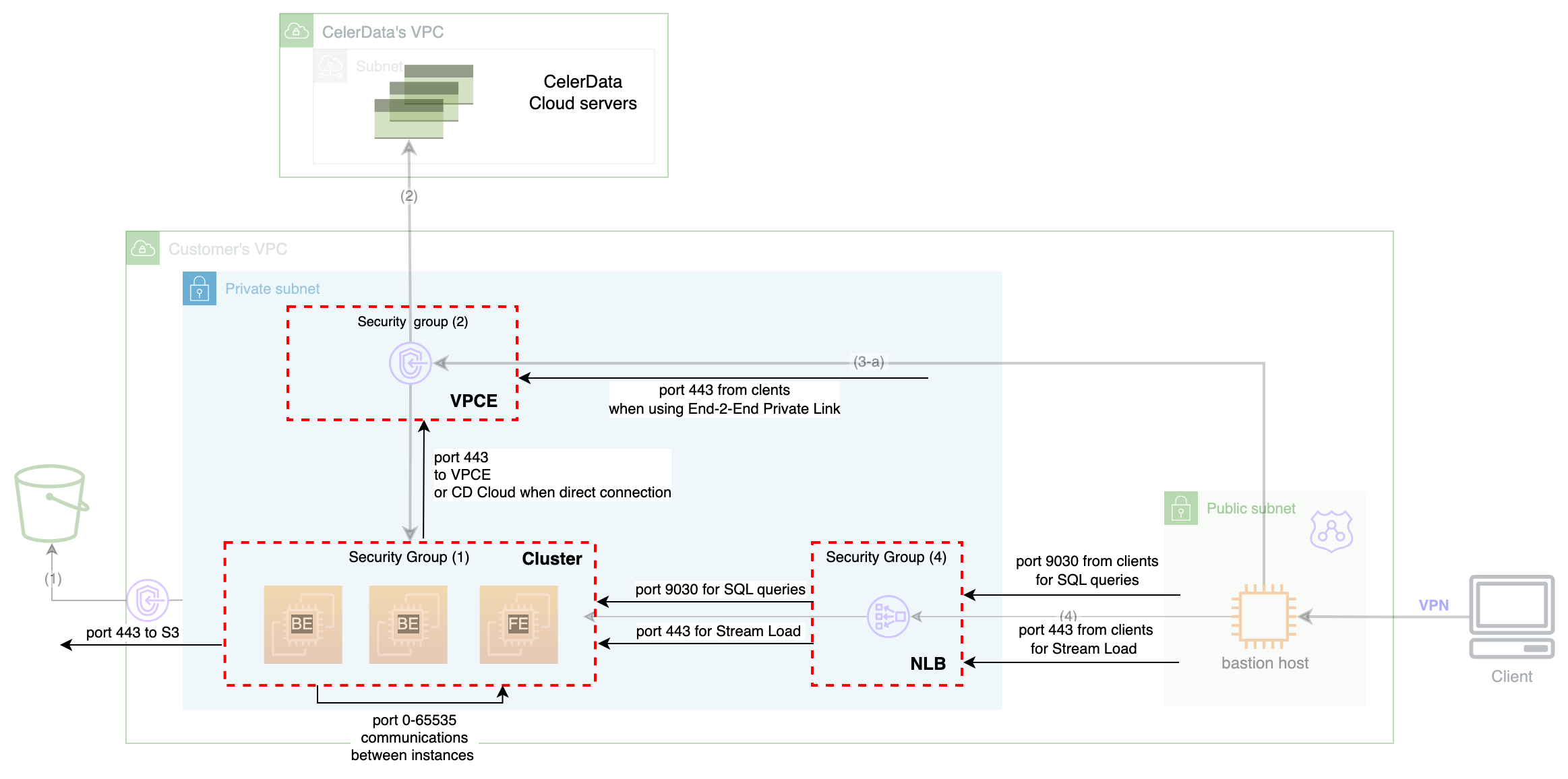

通常、クラスタ用に作成する必要があるセキュリティグループは 1 つだけです。つまり、以下のフローチャートの Security Group (1)、または End-to-End Private Link ソリューションに示されている唯一のセキュリティグループです。この唯一のセキュリティグループは、クラスタからのトラフィックとクラスタへのトラフィック、およびクラスタ内のノード間のトラフィックを制御します。CelerData クラスタ用に唯一のセキュリティグループを作成する手順については、セキュリティグループの作成を参照してください。

しかし、より細かいセキュリティを実現したい場合は、NLB と VPC エンドポイント用に専用のセキュリティグループを作成することもできます。

以下のフローチャートは、AWS ベースの CelerData クラスターで必要となるセキュリティグループとインバウンド & アウトバウンドルールを示しています。デプロイメントアーキテ�クチャの詳細については、 End-to-End Private Link を参照してください。

NLB 用の専用セキュリティグループの設定

NLB 用に別のセキュリティグループを設定することで、クライアントからクラスターへの直接接続を避けることができます。その結果、クライアントは NLB のみアクセス可能となります。NLB 用の別のセキュリティグループを作成する手順については、 Create a security group for NLB を参照してください。

NLB 用に別のセキュリティグループを作成したくない場合は、クラスタと NLB は同じセキュリティグループを共有するため、クラスタと NLB 間のインバウンドおよびアウトバウンドのルールを省略できます(ただし、ポート 443 および 9030 経由のインバウンドルールを維持することを忘れないでください)。ただし、この場合、クライアントがポート 443 および 9030 経由でクラスタに直接アクセスできるようになることに注意してください。

VPC エンドポイント用の専用セキュリティグループの設定

VPC エンドポイント用のセキュリティグループを設定することで、同じ VPC 内でデータ処理のみを行い、VPC エンドポイントにアクセスする必要のない Flink クラスターなど、他のアプリケーションからの接続を避けることができます。VPC エンドポイント用の別のセキュリティグループを作成および設定する手順については、接続のための VPC エンドポイントを作成する および VPC エンドポイント用のセキュリティグループを作成する を参照してください。

VPC エンドポイント用に別のセキュリティグループを作成しない場合、クラスターと VPC エンドポイント間のインバウンドおよびアウトバウンドルールを省略することができますが、これらは同じセキュリティグループを使用します。

また、セキュアな接続のために VPC エンドポイントを使用しないことを選択することも可能です。この場合、クラスターのセキュリティグループに、ポート 443 を介して宛先 0.0.0.0/0(CelerData Cloud サーバー)へのトラフィックを許可するアウトバウンドルールを追加する必要があります。