EC2 用サービス IAM ロールの作成

EC2 用のサービス IAM ロールを作成する必要があります。これは、デプロイを作成する前に CelerData Cloud BYOC コンソールの Cloud settings ページから、またはデプロイの作成ワークフローの一部として、データクレデンシャルで参照されます。

始める前に

デプロイ前に EC2 用のサービス IAM ロールを作成するには、次の手順に従います。

-

CelerData Cloud BYOC コンソール にサインインします。

-

左側のナビゲーションペインで Cloud settings > AWS を選択します。

-

AWS Cloud ページの Data credentials タブで、Create data credential をクリックします。

-

Create data credential ダイアログボックスで、IAM policy information の JSON ポリシーテンプレートをコピーし、後でアクセスできる場所に保存します。

デプロイ中に EC2 用のサービス IAM ロールを作成するには、次の手順に従います。

-

CelerData Cloud BYOC コンソール にサインインします。

-

Data credential セクションで、データクレデンシャルを選択または作成し、IAM policy information の JSON ポリシーテンプレートをコピーして、後でアクセスできる場所に保存します。

ステップ 1: EC2 用の IAM ロールを作成する

-

管理者権限を持つユーザーとして AWS IAM コンソール にサインインします。

-

左側のナビゲーションペインで Access management > Roles を選択します。

-

Roles ページで、Create role をクリックします。

Create role ウィザードが表示され、3 つのステップで IAM ロールを作成するのを支援します。

-

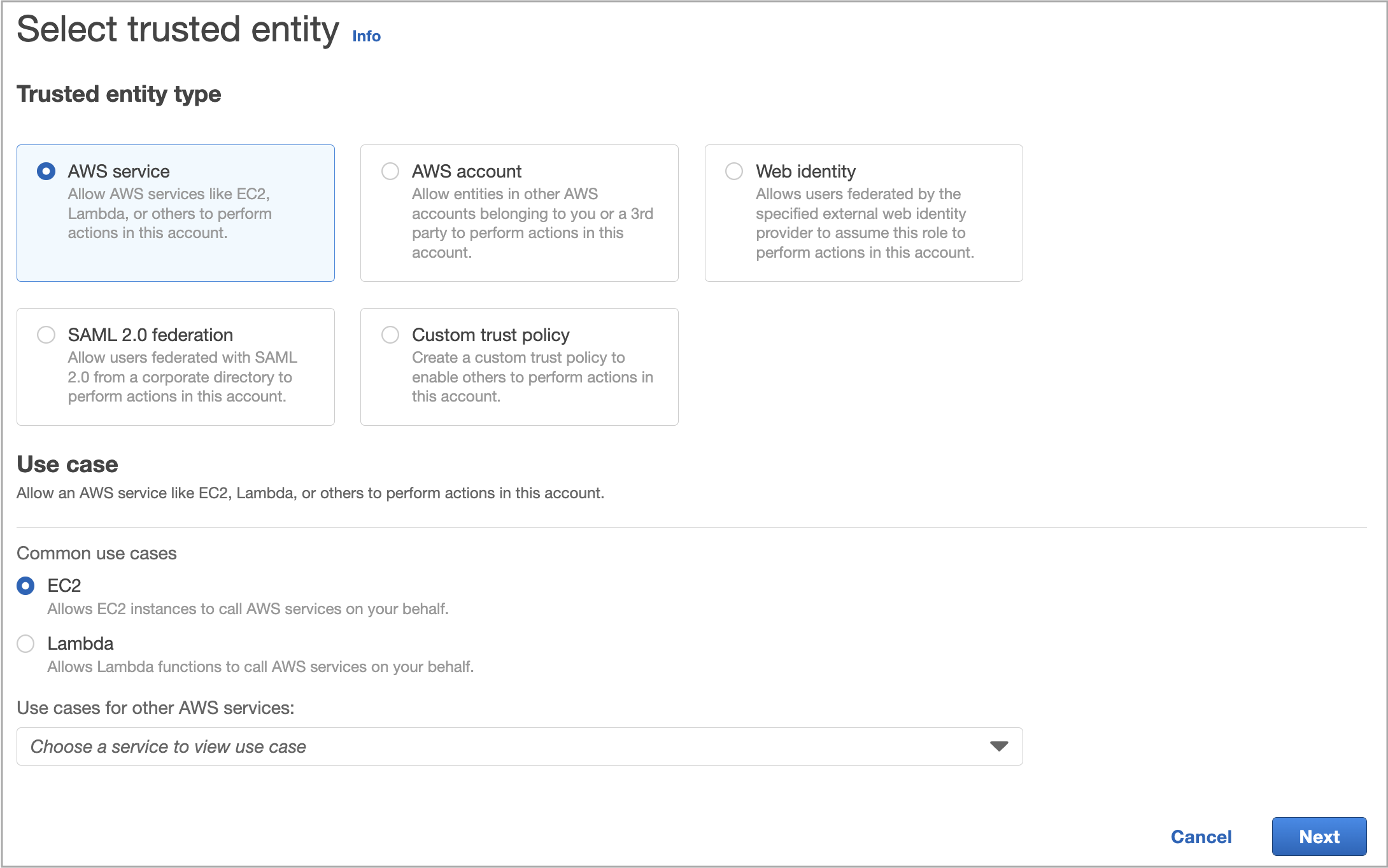

Select trusted entity ステップで、次の操作を行います。

a. Trusted entity type セクションで、AWS service を選択します。

b. Use case セクションで、EC2 を選択します。

c. Next をクリックします。

-

Add permissions ステップで、Next をクリックします。

-

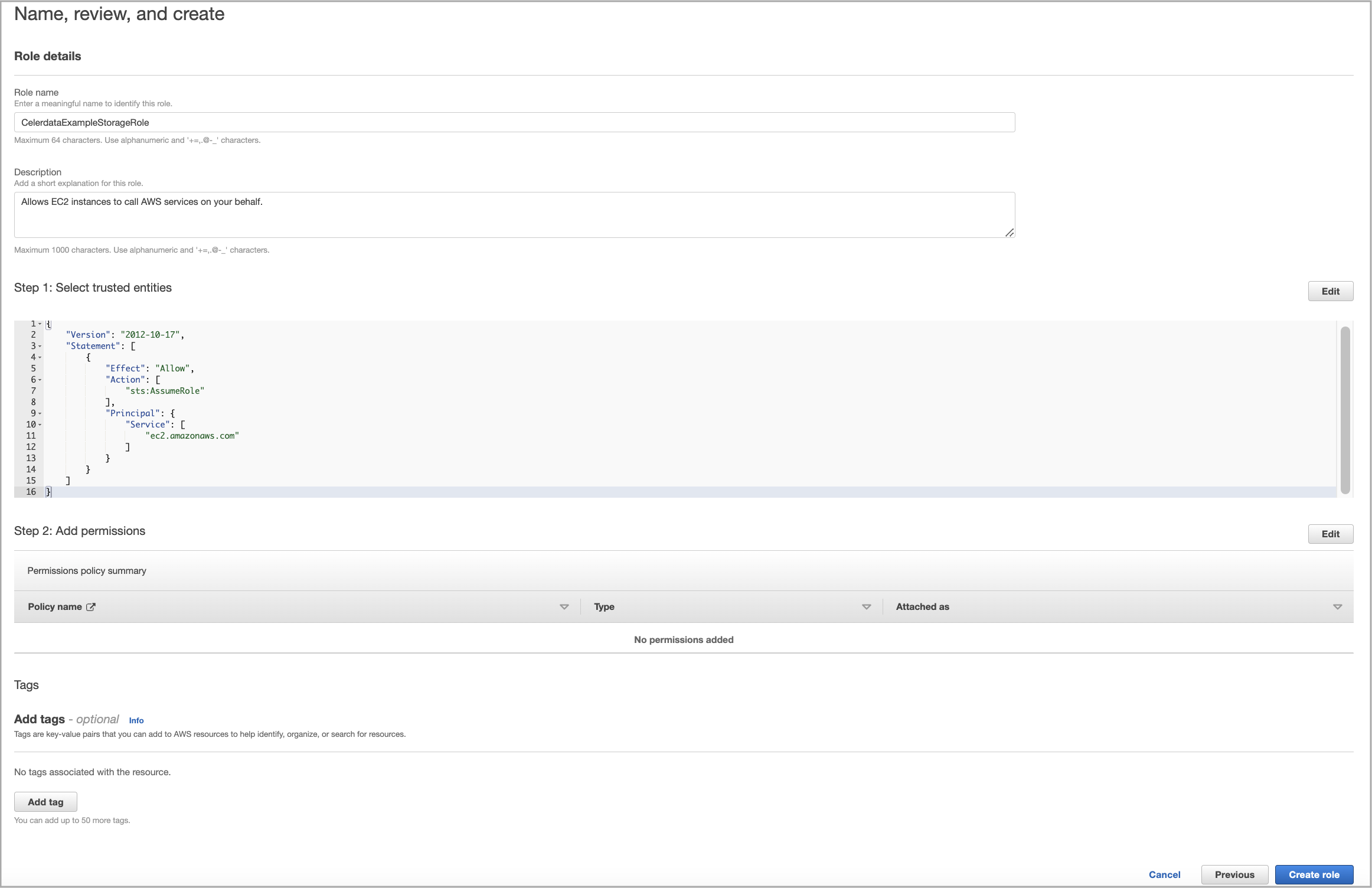

Name, review, and create ステップで、ロール名を入力し、必要に応じて説明を入力またはタグを追加し、Create role をクリックします。

ステップ 2: EC2 用の IAM ロールにインラインポリシーを追加する

-

左側のナビゲーションペインで Access management > Roles を選択します。

-

Roles ページで、作成したばかりの IAM ロールを見つけてその名前をクリックします。

-

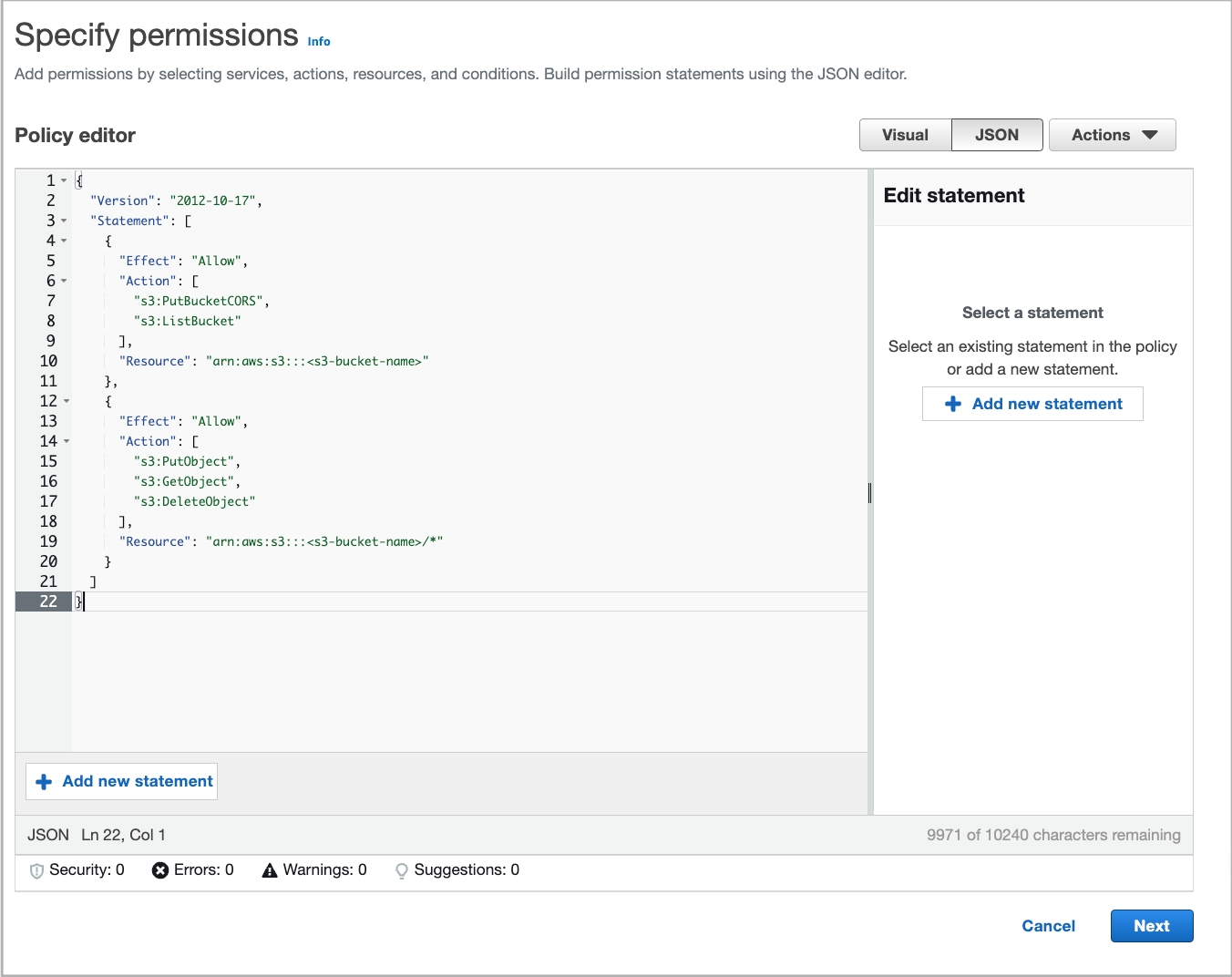

表示されたページの Permissions policies セクションで、Add permissions をクリックし、Create inline policy を選択します。

-

Specify permissions ステップで、JSON タ��ブをクリックし、既存の JSON ポリシードキュメントを削除し、始める前に で取得した Policy template を貼り付けます。ポリシーテンプレート内で

<s3-bucket-name>をバケットの名前に置き換えます。このバケットは、デプロイを作成したい AWS リージョンに存在する必要があります。その後、Review policy をクリックします。

-

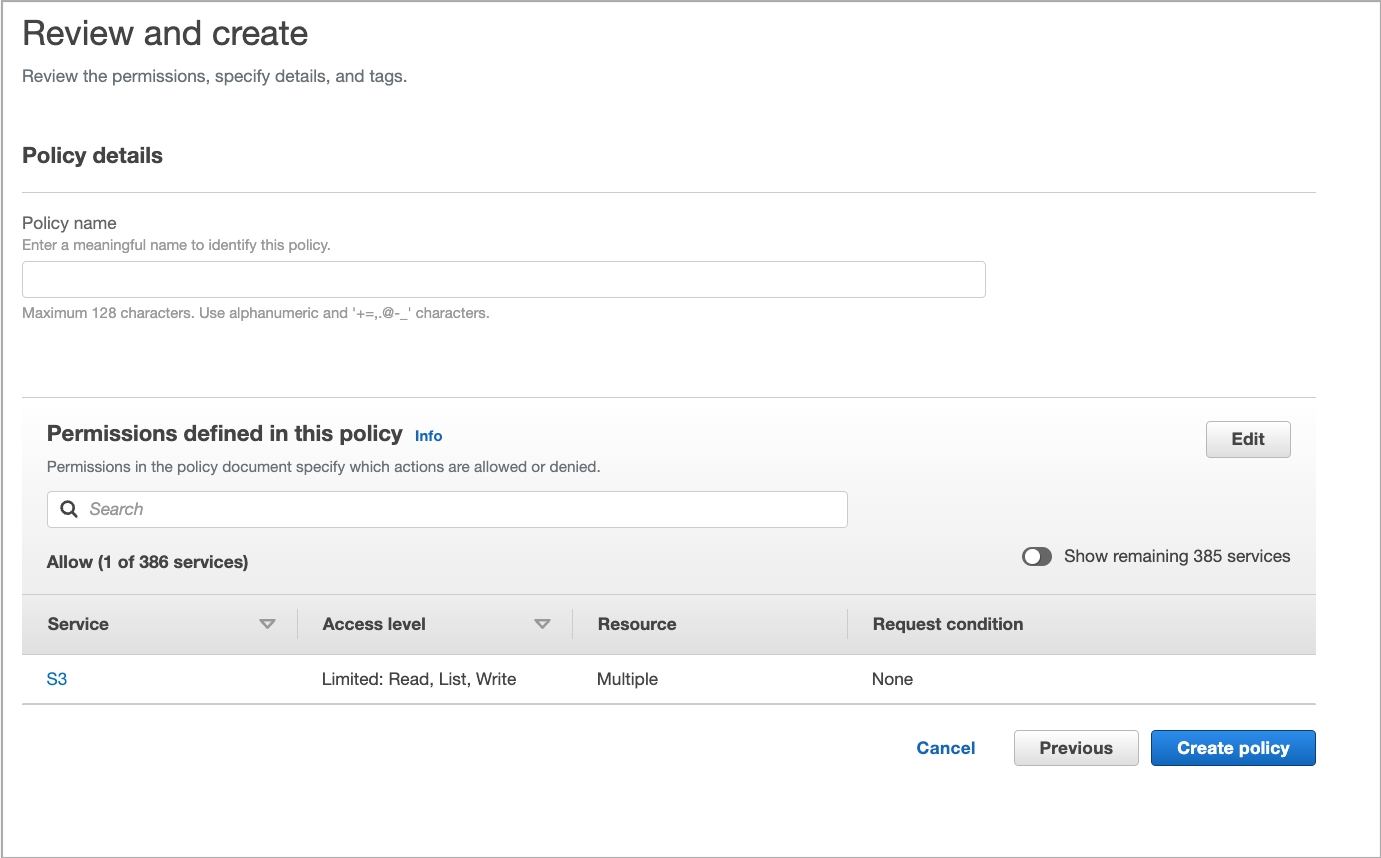

Review Policy ステップで、ポリシー名を入力し、Create policy をクリックします。

(オプション) ステップ 3: EC2 用の IAM ロールに SSM Agent のポリシーをアタッチする

このステップは、AWS Systems Manager Agent (SSM Agent) を使用して CelerData クラスターに接続したい場合に必要です。

注意

このステップを実行しても、デプロイに使用されたデータクレデンシャルで参照される EC2 用の IAM ロールに対して、既存の CelerData クラスターに AWS Systems Manager Agent (SSM Agent) を使用して接続することはできません。

-

左側のナビゲーションペインで Access management > Roles を選択します。

-

Roles ページで、作成したばかりの IAM ロールを見つけてその名前をクリックします。

-

表示されたページの Permissions policies セクションで、Add permissions をクリックし、Attach policies を選択します。

-

表示されたページで AmazonSSMManagedInstanceCore を見つけて選択し、Add permissions をクリックします。

IAM ロールの詳細ページに戻り、Permissions policies セクションで、アタッチした AmazonSSMManagedInstanceCore ポリシーを確認できます。

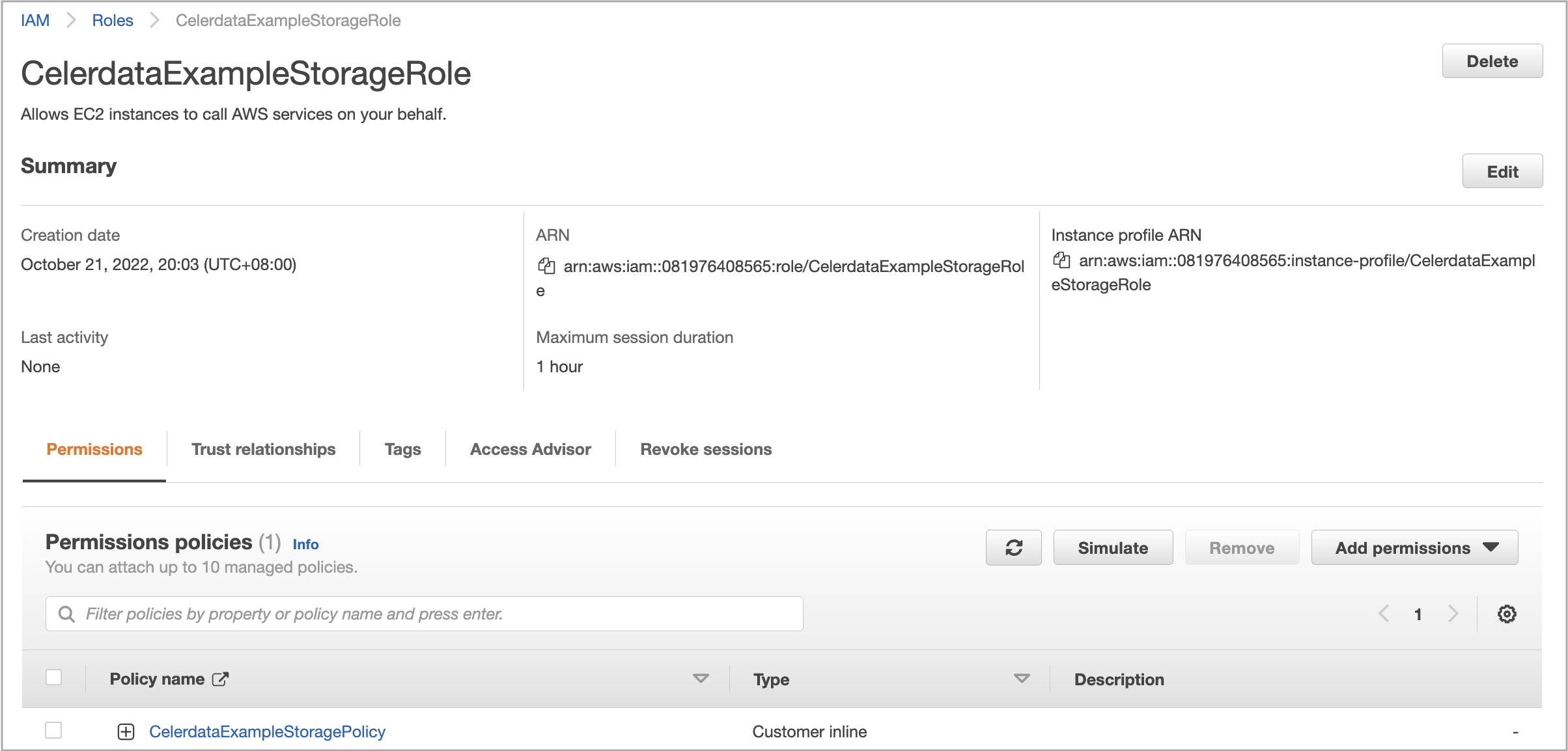

ステップ 4: EC2 用の IAM ロールのインスタンスプロファイル ARN を取得する

表示されたロール詳細ページの Summary セクションで、EC2 用の IAM ロ��ールの Instance profile ARN をコピーし、後でアクセスできる場所に保存します。データクレデンシャルを作成する際に、インスタンスプロファイル ARN を提供する必要があります。