クロスアカウント IAM ロールの作成

クロスアカウント IAM ロールを作成する必要があります。これは、CelerData Cloud BYOC コンソールの Cloud settings ページからデプロイメントを作成する前、またはデプロイメント作成のワークフローの一部として、デプロイメントクレデンシャルで参照されます。

前提条件

データクレデンシャルを作成し、データクレデンシャルロールの ARN とデータクレデンシャルバケットの名前を取得していること。

注意

データクレデンシャルで参照される IAM ロールとバケットは、このトピックではデータクレデンシャルロールとデータクレデンシャルバケットと呼ばれます。

データクレデンシャルロールの ARN とデータクレデンシャルバケットの名前を取得するには、次の手順に従います。

-

CelerData Cloud BYOC コンソール にサインインします。

-

左側のナビゲーションペインで、Cloud settings > AWS を選択します。

-

AWS Cloud ページの Data credentials タブで、作成するデプロイメントクレデンシャルに関連付けたいデータクレデンシャルをクリックします。

-

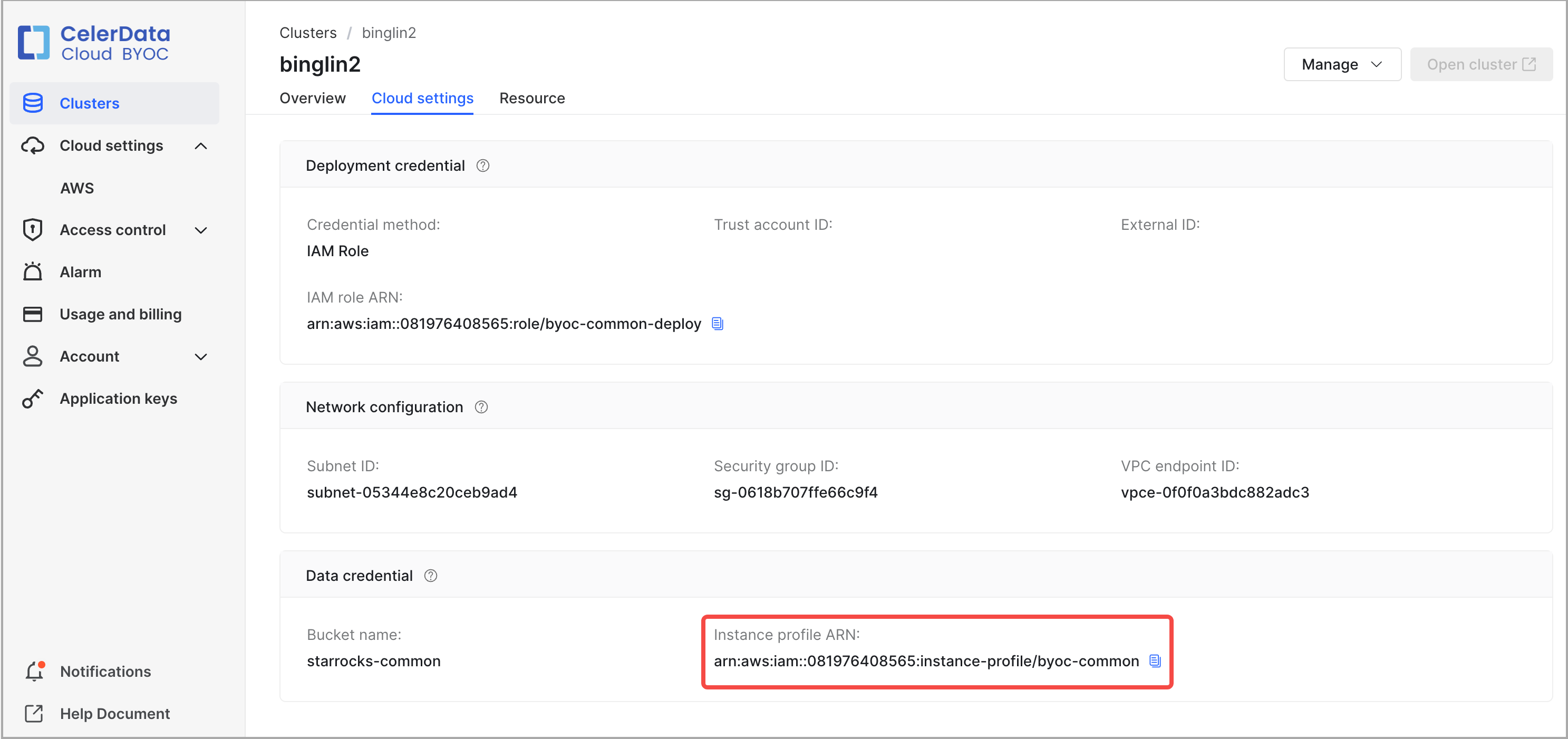

表示��される右側のペインで、Bucket name をコピーし、後でアクセスできる場所に保存します。また、Instance profile ARN を見つけます。例えば、

arn:aws:iam::081976408565:instance-profile/byoc-commonから、データクレデンシャルロールの名前がbyoc-commonであることが推測できます。

-

IAM コンソール にログインします。

-

Roles ページに移動し、検索ボックスに byoc-common を入力してデータクレデンシャルロールを検索します。見つけたデータクレデンシャルロールをクリックします。

-

ロールの詳細ページで、データクレデンシャルロールの ARN(例:

arn:aws:iam::081976408565:role/byoc-common)をコピーし、後でアクセスできる場所に保存します。

始める前に

デプロイメント前にクロスアカウント IAM ロールを作成するには、次の手順に従います。

-

CelerData Cloud BYOC コンソール にサインインします。

-

左側のナビゲーションペインで、Cloud settings > AWS を選択します。

-

AWS Cloud ページの Deployment credentials タブで、Create deployment credential をクリックします。

-

Create deployment credential ダイアログボックスで、IAM policy information の JSON ポリシーテンプレート、Trust account ID、および External ID をコピーし、取得した情報を後でアクセスできる場所に保存します。

デプロイメント中にクロスアカウント IAM ロールを作成するには、次の手順に従います。

-

CelerData Cloud BYOC コンソール にサインインします。

-

Deployment credential セクションで、デプロイメントクレデンシャルを選択または作成し、IAM policy information の横にある Generate policy をクリックし、IAM policy information で生成された JSON ポリシーテンプレート、Trust account ID、および External ID をコピーし、取得した情報を後でアクセスできる場所に保存します。

ステップ 1: �クロスアカウント IAM ロールの作成

-

管理者権限を持つユーザーとして AWS IAM コンソール にサインインします。

-

左側のナビゲーションペインで、Access management > Roles を選択します。

-

Roles ページで、Create role をクリックします。

Create role ウィザードが表示され、3 つのステップで IAM ロールを作成するのを支援します。

-

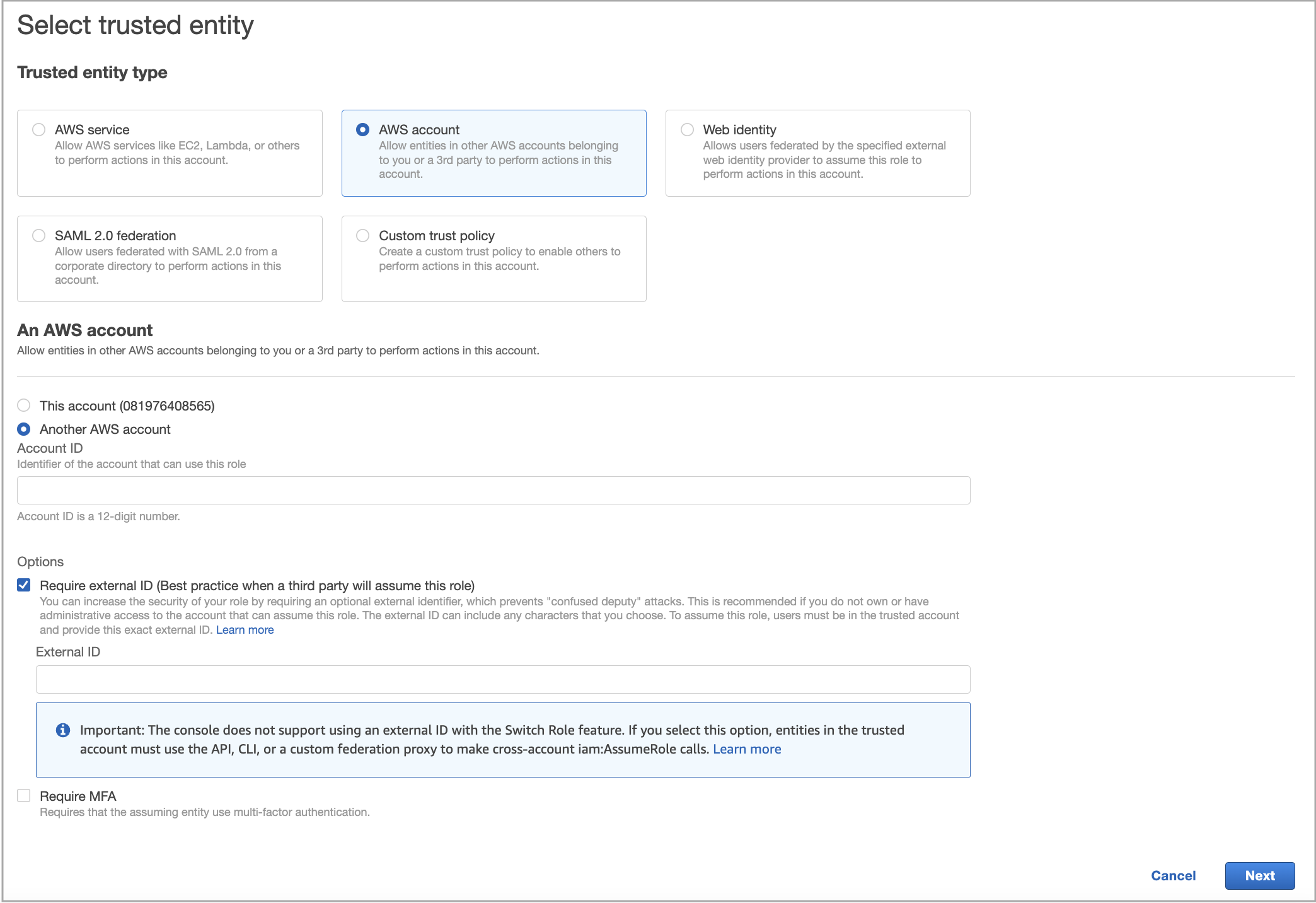

Select trusted entity ステップで、次のように操作します。

a. Trusted entity type セクションで、AWS account を選択します。

b. An AWS account セクションで、Another AWS account の横にあるチェックボックスを選択し、始める前に で取得した Trust account ID を Account ID フィールドに貼り付けます。

c. Options セクションで、Require external ID の横にあるチェックボックスを選択し、始める前に で取得した External ID を External ID フィールドに貼り付けます。

d. Next をクリックします。

-

Add permissions ステップで、Next をクリックします。

-

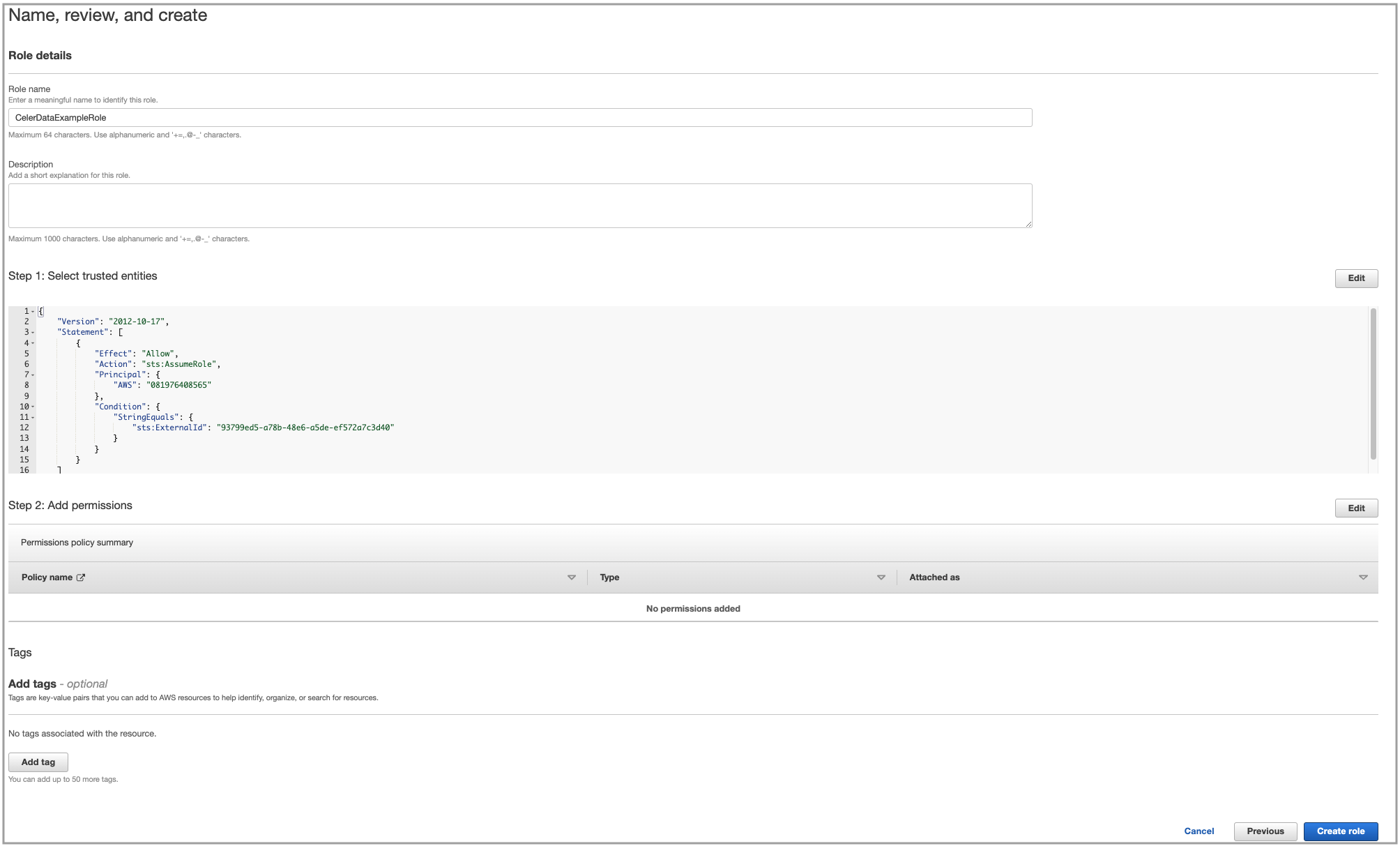

Name, review, and create ステップで、ロール名を入力し、オプションで説明を入力したりタグを追加したりしてから、Create role をクリックします。

ステップ 2: クロスアカウント IAM ロールにインラインポリシーを追加

-

左側のナビゲーションペインで、Access management > Roles を選択します。

-

Roles ページで、作成した IAM ロールを見つけてその名前をクリックします。

-

表示されるページの Permissions policies セクションで、Add permissions をクリックし、Create inline policy を選択します。

-

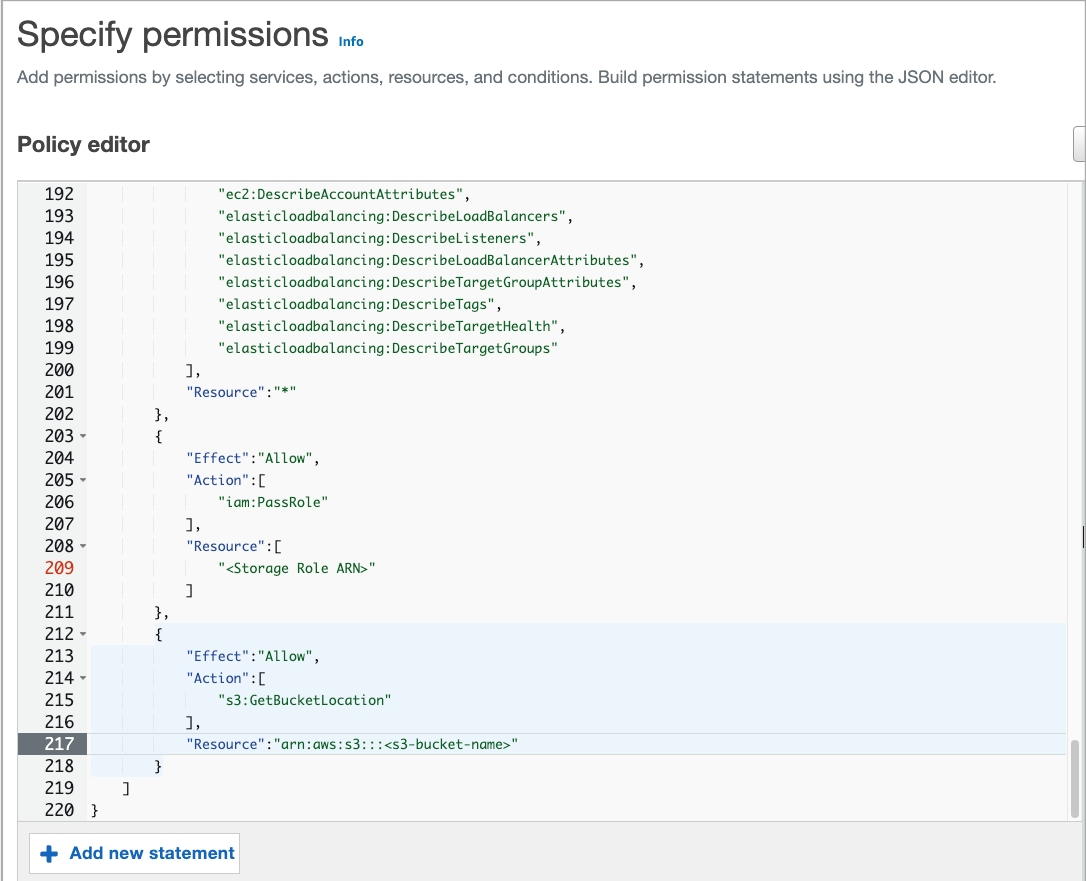

Specify permissions ステップで、デプロイメント前またはデプロイメント中にク�ロスアカウント IAM ロールを作成するかに応じて、次のいずれかの操作を行います。

-

デプロイメント前にクロスアカウント IAM ロールを作成する場合:

JSON タブをクリックし、既存の JSON ポリシードキュメントを削除し、始める前に で取得した Policy template を貼り付けます。ポリシーテンプレート内で

<Storage Role ARN>をデータクレデンシャルロールの ARN に、<s3-bucket-name>をデータクレデンシャルバケットの名前に置き換えます。その後、Review policy をクリックします。

-

デプロイメント中にクロスアカウント IAM ロールを作成する場合:

JSON タブをクリックし、既存の JSON ポリシードキュメントを削除し、始める前に で取得した Policy template を貼り付けます。その後、Review policy をクリックします。

-

-

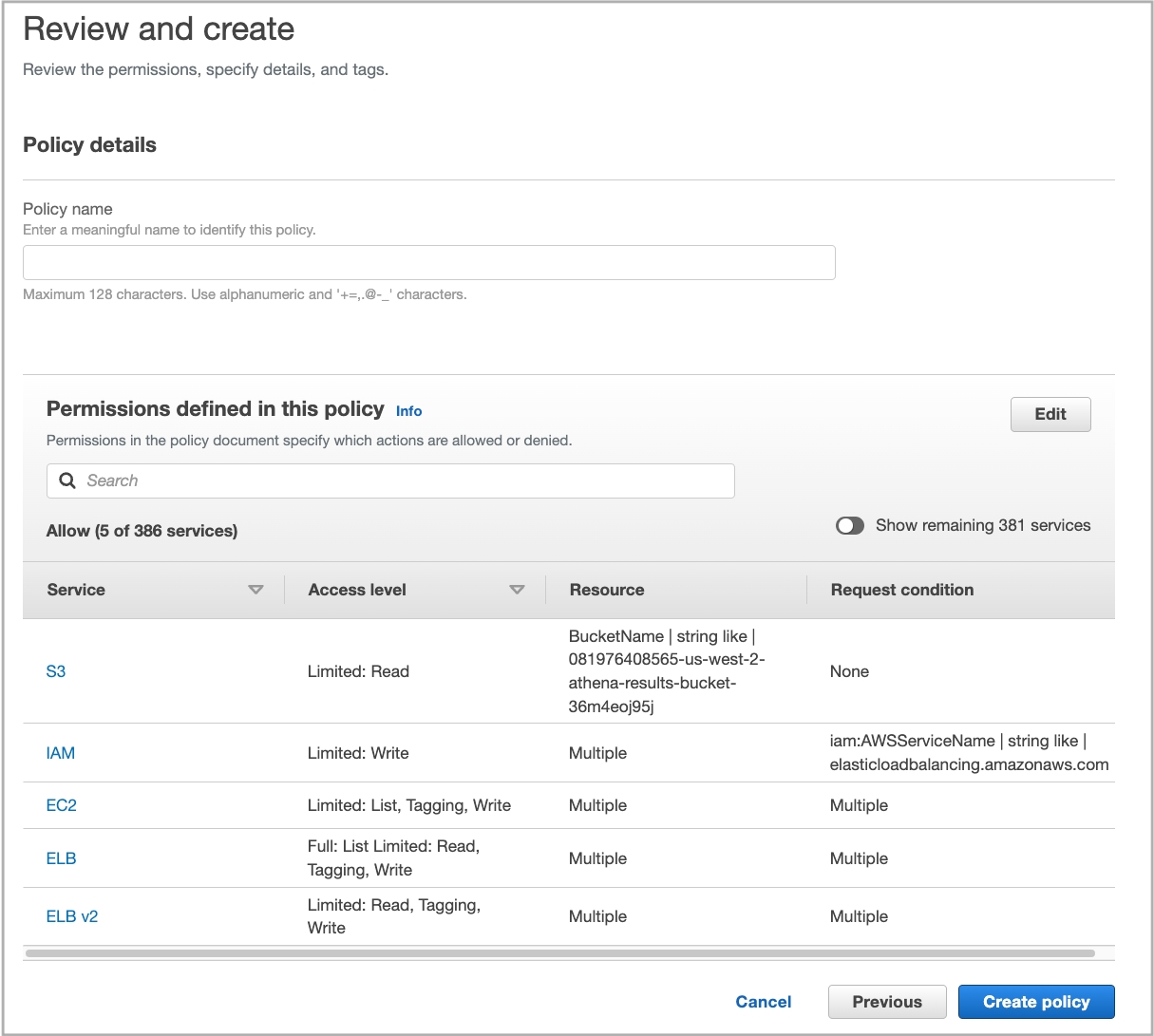

Review Policy ステップで、ポリシー名を入力し、Create policy をクリックします。

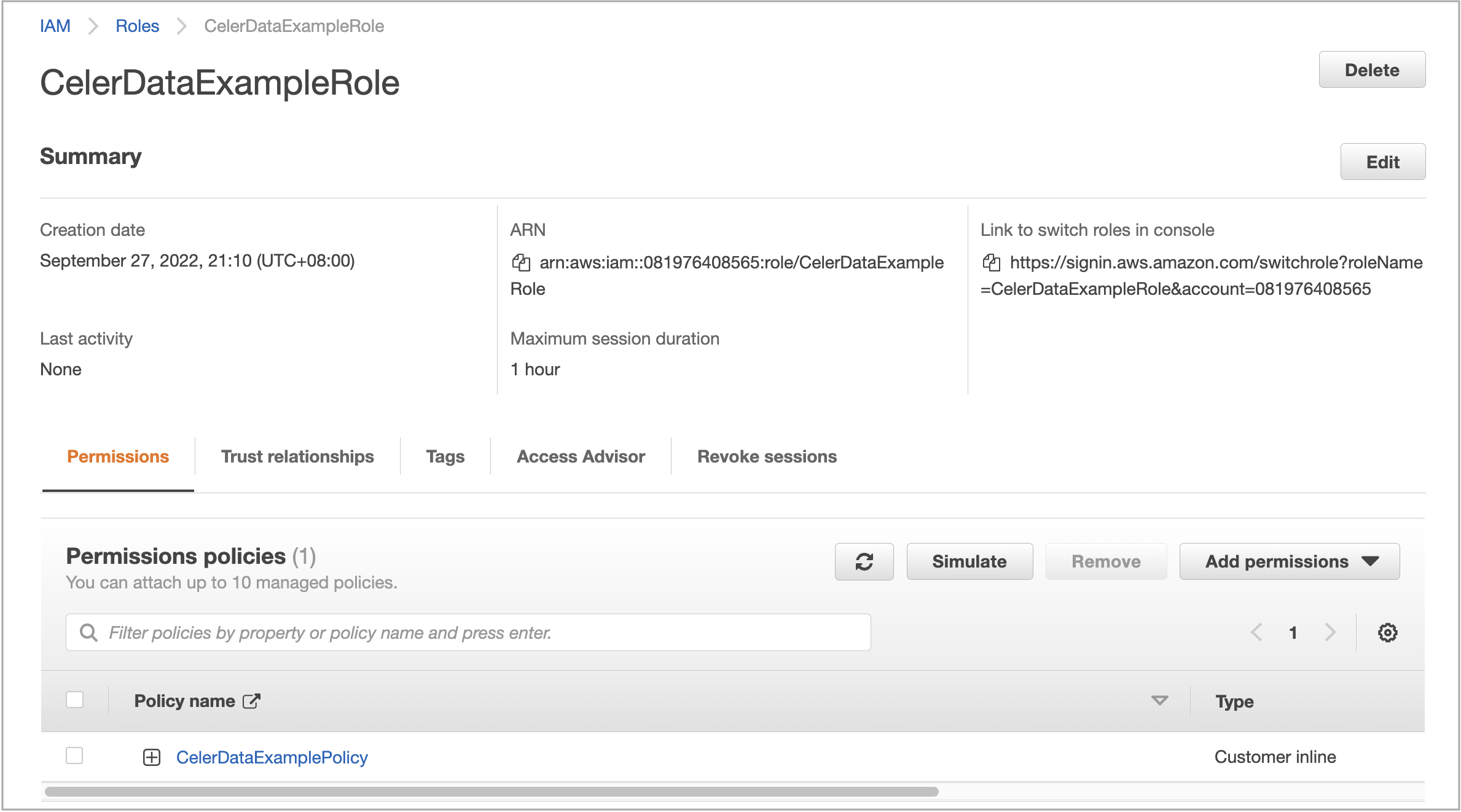

ステップ 3: クロスアカウント IAM ロールの ARN を取得

表示されるロール詳細ページの Summary セクションで、クロスアカウント IAM ロールの ARN をコピーし、後でアクセスできる場所に保存します。デプロイメントクレデンシャルを作成する際に ARN を提供する必要があります。